En esto, tu "oración" no es una cadena lineal. Es una secuencia de ingresos a espacios.

En esto, tu oración no es una cadena lineal. Es una secuencia de ingresos a espacios. Imagina un lenguaje de navegación contextual donde entras en espacios al establecer contexto y luego navegas dentro de ellos. El orden operativo básico es claro: primero cambias el marco de referencia, luego realizas operaciones significativas dentro de ese marco.

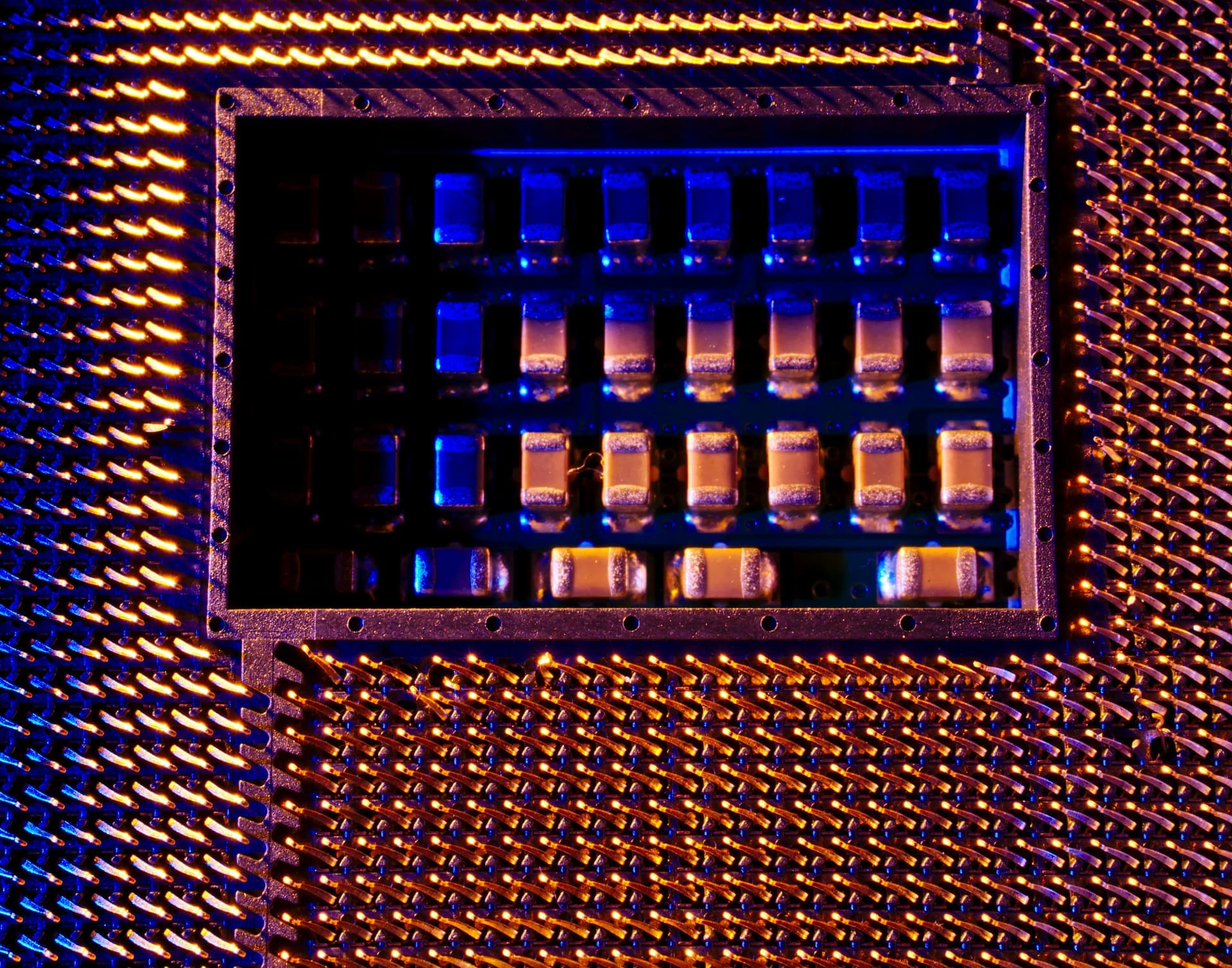

Modelo mental formal aproximado: piensa en este sistema como un álgebra contextual. Estado incluye memoria a corto plazo STM, índices, ramas encriptadas encryptedBranches, secretos locales localSecrets o ruidos locales localNoises y marcos de ejecución runtime frames. Contexto es el marco activo que contiene foco de identidad, secreto efectivo effectiveSecret y el objetivo actual del puntero. Navegación es composición de rutas bajo el contexto actual; dentro de un marco la navegación deja de ser lineal y puede comportarse de forma no lineal, tipo conjuntos o composición.

Categorías de operadores por el tipo de contexto que construyen: operadores de identidad y foco de contexto como @ enfocan referencias de identidad y producen o actualizan un marco de identidad sin necesidad de persistir datos. Operadores de secreto y privacidad como _ establecen o cargan un marco derivado de un secreto y crean un lens de encriptación efectivo que no tiene por qué ligar identidad específica. Operadores de ruido o reroot como ~ rompen herencia y crean una nueva raíz para derivaciones de secreto posteriores. Operadores de puntero o alias como __ o -> crean marcos de enlace simbólico y vinculan __ptr. Operadores de derivación como = definen valores derivados en el contexto actual, posiblemente evaluados perezosamente. Operadores de consulta o colección como ? generan funciones picker o collector bajo el contexto activo. Operadores de eliminación colocan tombstones o eliminan valores en el contexto actual.

Qué incluir en los axiomas: @ crea un foco de identidad Thought y actualiza el marco activo de identidad. _ crea o carga un marco secreto y vuelve sigilosas ciertas raíces. ~ altera la genealogía de effectiveSecret. __ vincula un marco puntero y define __ptr. Las derivaciones con = son semánticamente significativas. Los axiomas deben garantizar estructura e invariantes de marco, no validar políticas de aplicación.

Este enfoque abre posibilidades prácticas para arquitecturas de software complejo, agentes IA y sistemas que necesitan aislamiento de contexto, por ejemplo en pipelines de inteligencia artificial, en agentes IA que manejan múltiples identidades o en capas de secreto para pruebas de ciberseguridad. En Q2BSTUDIO diseñamos soluciones que aplican estos principios a productos reales: ofrecemos desarrollo de software y aplicaciones a medida adaptadas a marcos contextuales y arquitecturas seguras, así como proyectos de inteligencia artificial para empresas que requieren agentes IA, modelos contextuales y automatización inteligente.

Además, combinamos estas ideas con servicios de ciberseguridad, pentesting y cumplimiento para proteger secretos locales y líneas efectivas de encriptación, y ofrecemos integración con servicios cloud aws y azure y soluciones de servicios inteligencia de negocio y power bi para explotar datos dentro de contextos controlados. Si buscas software a medida, aplicaciones a medida, inteligencia artificial aplicada, ciberseguridad, servicios cloud aws y azure, agentes IA o power bi para mejorar la toma de decisiones, en Q2BSTUDIO tenemos la experiencia para materializar estas arquitecturas contextuales en productos escalables y seguros.

Palabras clave: aplicaciones a medida, software a medida, inteligencia artificial, ciberseguridad, servicios cloud aws y azure, servicios inteligencia de negocio, ia para empresas, agentes IA, power bi.

Comentarios