Archivos especiales en Linux: el poder oculto detrás de todo es un archivo

Archivos especiales en Linux: el poder oculto detrás de todo es un archivo

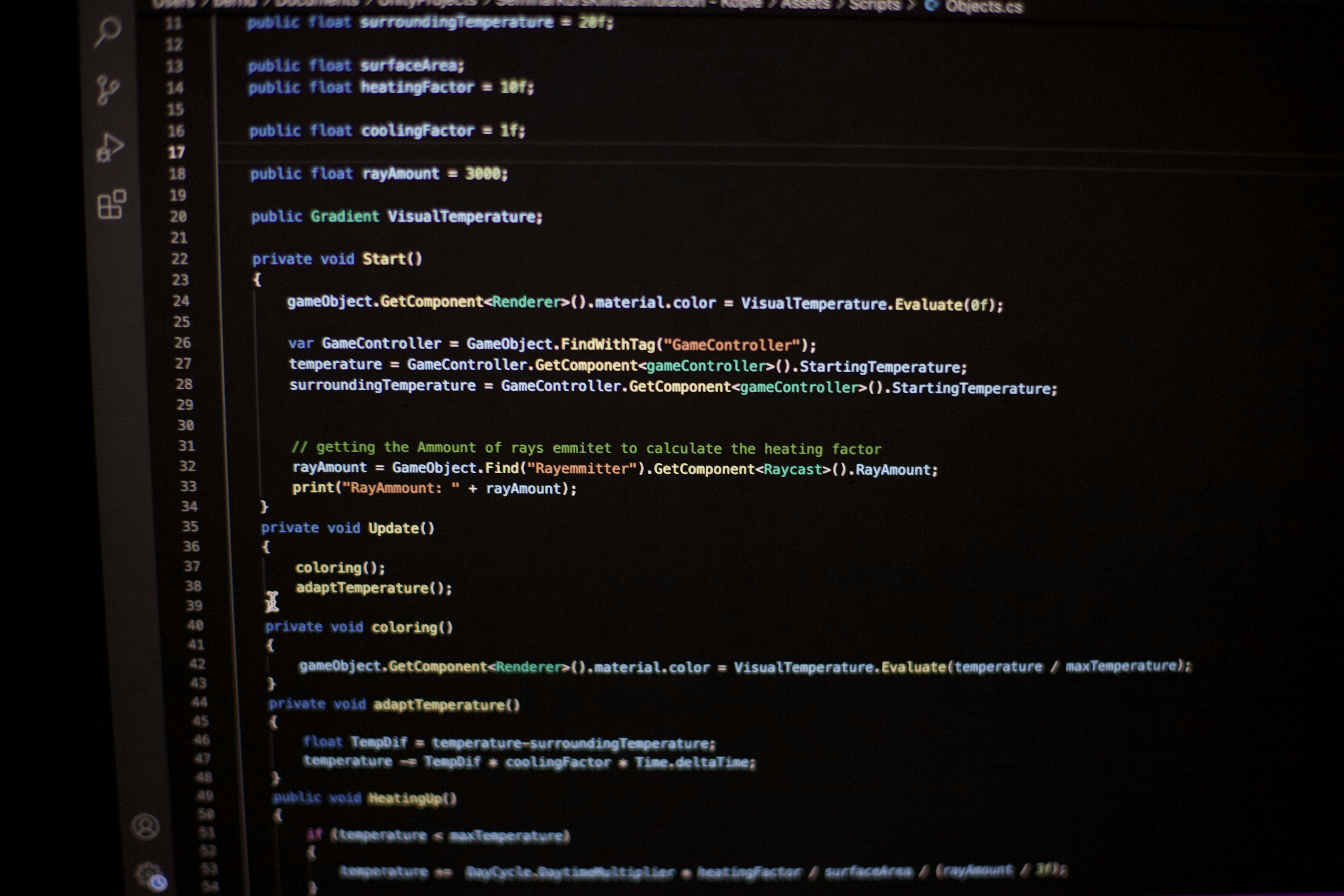

Linux sigue la filosofía de que todo es un archivo, lo que significa que dispositivos de hardware, comunicación entre procesos y accesos a recursos se representan con una interfaz de archivo uniforme. Los archivos especiales son los habilitadores prácticos de esa filosofía: actúan como puertas de entrada hacia dispositivos, procesos y enlaces. A continuación se presenta una explicación detallada y ordenada por tipos para facilitar su lectura y aplicación práctica. Nuestra empresa Q2BSTUDIO, especialista en desarrollo de software a medida, aplicaciones a medida, inteligencia artificial, ciberseguridad, servicios cloud aws y azure y servicios inteligencia de negocio, aplica estos conceptos para crear soluciones robustas y automatizadas; conoce nuestro enfoque en desarrollo de aplicaciones visitando desarrollo de aplicaciones a medida y descubre nuestras capacidades en inteligencia artificial en inteligencia artificial para empresas

1) Archivos de bloque

Qué son: interfaces a dispositivos que manejan datos en fragmentos de tamaño fijo denominados bloques, frecuentemente 512 bytes o más. Patrón de acceso: admiten acceso aleatorio, lo que permite al kernel saltar directamente a cualquier bloque sin leer el contenido anterior. Dónde se encuentran: expuestos en /dev, por ejemplo /dev/sda o /dev/nvme0n1. Por qué importan: los sistemas de archivos como ext4, xfs o btrfs dependen del acceso aleatorio de los dispositivos de bloque para ubicar metadatos y contenido de forma eficiente. Comandos útiles: lsblk para listar dispositivos de bloque, fdisk -l para inspeccionar tablas de particiones. Modelo mental: un dispositivo de bloque es un libro cuyas páginas pueden abrirse en cualquier orden.

2) Archivos de carácter

Qué son: interfaces a dispositivos que envían o reciben datos como un flujo continuo de caracteres en lugar de bloques direccionables. Patrón de acceso: secuencial por naturaleza; los datos fluyen en orden. Dónde se encuentran: también en /dev, ejemplos comunes son /dev/tty y /dev/null. Por qué importan: son ideales para E/S en tiempo real con interfaces humanas como teclados y puertos serie, y para dispositivos virtuales que no almacenan datos. Ejemplos prácticos: leer desde el dispositivo de terminal con cat /dev/tty o descartar salida enviándola a /dev/null. Modelo mental: un dispositivo de carácter es un grifo: el flujo llega en secuencia y se consume mientras fluye.

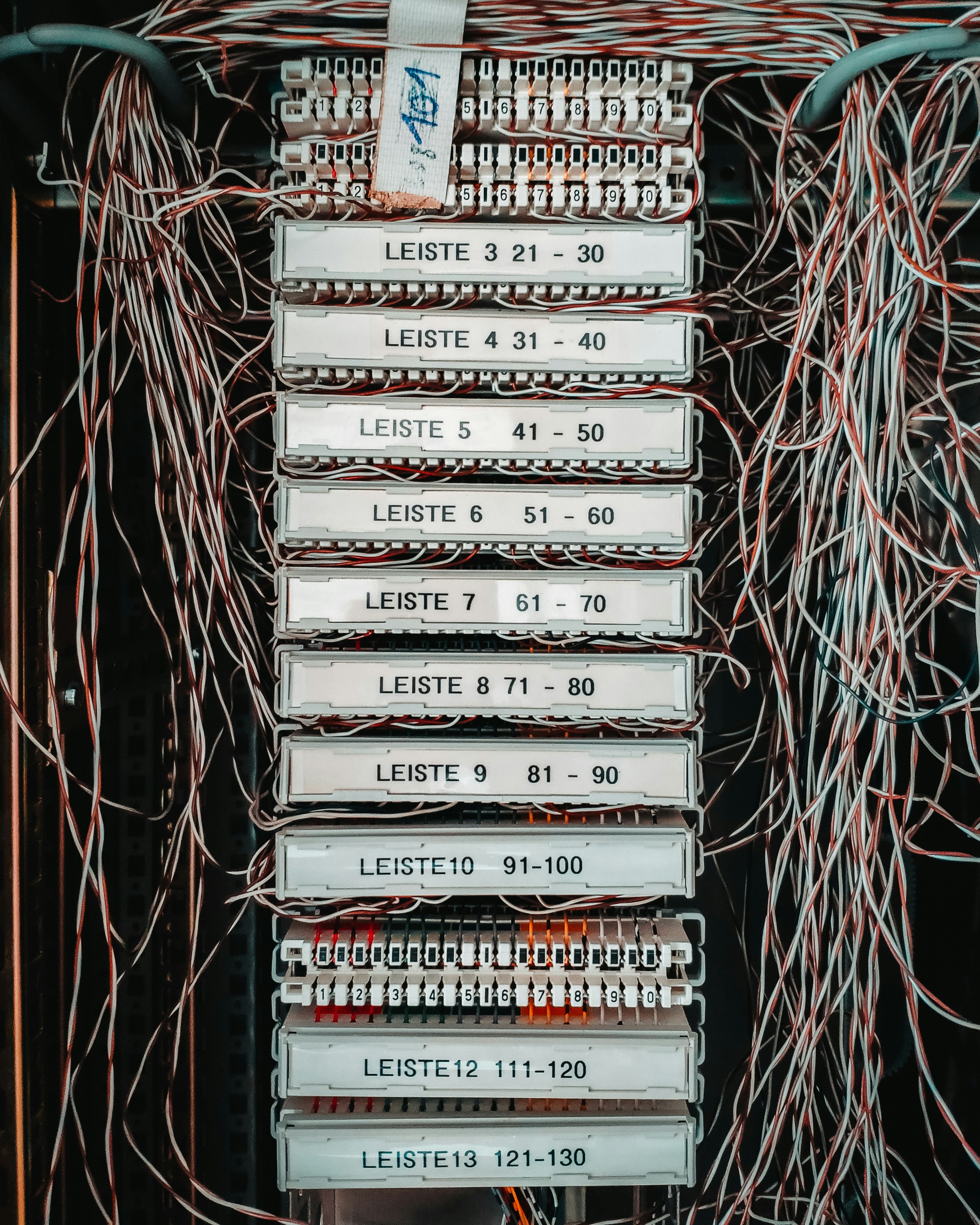

3) Sockets Unix

Qué son: puntos de enlace de comunicación entre procesos representados como entradas del sistema de ficheros, normalmente en /run o /var/run, que permiten el intercambio bidireccional de mensajes entre procesos en la misma máquina. Cómo funcionan: un proceso escucha en una ruta de socket y otros se conectan para intercambiar datos, similar a una línea telefónica privada interna. Ejemplo conocido: /var/run/docker.sock permite que la CLI de docker hable con el daemon sin exponer puertos TCP. Por qué importan: ofrecen canales seguros y de baja latencia para la comunicación entre demonios y clientes. Herramientas de inspección: ss -x para listar sockets locales y lsof para ver procesos propietarios. Modelo mental: un socket es una línea telefónica entre programas, no un archivo con bytes almacenados.

4) Tubos con nombre FIFO

Qué son: archivos especiales creados con mkfifo que implementan flujos de bytes FIFO entre procesos no relacionados mediante el sistema de ficheros. Comportamiento: un proceso escribe y otro lee en el mismo orden; los datos no persisten y desaparecen al ser leídos. Los escritorios bloquean hasta que hay un lector y viceversa, salvo que se abran en modo no bloqueante. Por qué importan: permiten encadenar herramientas y crear tuberías desacopladas sin archivos intermedios en disco. Ejemplo mínimo: mkfifo mypipe; un escritor puede enviar Hello World al fichero mypipe y un lector puede obtenerlo con cat desde mypipe. Modelo mental: una FIFO es un tubo entre programas; lo que entra primero sale primero.

5) Enlaces duros y simbólicos

Qué son: nombres alternativos o referencias que permiten acceder al mismo contenido o ruta. Enlace duro: otra entrada de directorio que apunta al mismo inode y a los mismos bloques de datos; borrar un nombre no borra el contenido mientras exista algún enlace duro. Enlace simbólico: un pequeño archivo que almacena la ruta objetivo; si el objetivo se mueve o elimina, el symlink queda colgante. Casos de uso: los enlaces duros son útiles dentro del mismo sistema de archivos para redundancia, los simbólicos sirven para redirecciones flexibles y referencias cruzadas entre sistemas de archivos. Comandos: ln original.txt hard.txt para enlace duro, ln -s original.txt soft.txt para enlace simbólico. Modelo mental: un enlace duro es otra puerta hacia la misma habitación; un symlink es un cartel que indica la dirección de la habitación.

6) Identificar tipos de archivo rápidamente

ls -l muestra el tipo de archivo mediante el primer carácter de la cadena de permisos: - archivo regular, d directorio, b dispositivo de bloque, c dispositivo de carácter, s socket, p FIFO, l enlace simbólico. stat ofrece metadatos detallados como inode, números de dispositivo y recuento de enlaces, útil para distinguir enlaces duros que comparten inode de archivos distintos.

7) Por qué los archivos especiales importan

Unificación de API: las mismas llamadas al sistema como open, read, write, ioctl y close funcionan sobre dispositivos, endpoints IPC y archivos regulares, lo que simplifica el desarrollo de herramientas y aplicaciones. Transparencia y portabilidad: scripts y programas no necesitan rutas de código específicas por dispositivo porque interactúan con todo como si fuera un archivo. Rendimiento y ergonomía: los dispositivos de bloque permiten sistemas de archivos y E/S aleatoria rápida; los de carácter soportan flujos en vivo; sockets y FIFOs facilitan pipelines eficientes sin archivos temporales. Claridad operativa: con herramientas conocidas como ls -l, stat, lsblk, ss -x y lsof se puede descubrir, inspeccionar y depurar el acceso a dispositivos y enlaces IPC de forma coherente.

En Q2BSTUDIO combinamos este conocimiento técnico con servicios profesionales de desarrollo de software a medida, soluciones de inteligencia artificial y ciberseguridad para diseñar arquitecturas seguras y eficientes, desde agentes IA hasta integraciones con Power BI para inteligencia de negocio. Ofrecemos servicios cloud aws y azure, servicios inteligencia de negocio y consultoría para llevar IA para empresas a producción con seguridad y escalabilidad. Si busca una solución integral que incluya software a medida, ciberseguridad y automatización, nuestro equipo puede ayudar a convertir estos principios en proyectos concretos que mejoren rendimiento, seguridad y capacidad de integración.

Conclusión: los archivos especiales convierten un sistema complejo en un entorno cohesionado y scriptable. Ya sea para guardar datos en disco, capturar pulsaciones, transmitir información entre procesos o conectar servicios, Linux mantiene la elegancia de operar mediante archivos, lo que facilita que empresas como Q2BSTUDIO construyan soluciones de software a medida, inteligencia artificial y servicios cloud robustos y fáciles de gestionar.

Comentarios