Cómo elegir el mejor proveedor de compañías de aplicaciones seguras?

Descubre los mejores consejos para seleccionar al proveedor de aplicaciones seguras ideal y protege tu información con las mejores opciones del mercado.

Descubre los mejores consejos para seleccionar al proveedor de aplicaciones seguras ideal y protege tu información con las mejores opciones del mercado.

¿Cuándo elegir una empresa de aplicaciones seguras? Descubre cuándo es crucial contar con la seguridad de tus aplicaciones y protege tu información de forma efectiva.

Encuentra proveedores de apps seguras con las mejores funciones de protección de datos y seguridad para tu dispositivo. ¡Protege tu información con las mejores opciones del mercado!

Expertos en Power BI en Madrid para transformar tu industria con soluciones personalizadas y eficientes. Encuentra la mejor empresa especializada en análisis de datos para potenciar tu negocio.

Descubre lo que debes buscar al implementar soluciones de automatización con expertos certificados en n8n. Optimiza tu proceso con ayuda profesional calificada.

Análisis comparativo detallado de programas certificados personalizados. Descubre nuestras observaciones y descubrimientos sobre la optimización del H2 para SEO.

Comparación detallada entre programas personalizados certificados para la gestión, ayudando a encontrar el correcto para ti. Mejorar tu gestión empresarial y tus habilidades de liderazgo.

Microsoft revoca certificados para instaladores falsos de Teams que descargaban criptoworm: Protección contra amenaza maliciosa aplicada por Microsoft

Descubre el futuro del reconocimiento de licencias fotográficas nacionales con el lanzamiento previsto en 2025 del sistema avanzado de reconocimiento digital. Mejoras en seguridad y facilitación de tareas para todos los usuarios.

Aprende sobre la importancia del HTTPS en el seguro web y cómo protege tu sitio de hackers, ataques y espionaje, mejorando así la confianza de tus usuarios.

<meta name="description"> Netflix se une a la guerra de certificados y es clave saber por qué. Descubre cómo está transformando el mundo del streaming. </meta>

<meta name="description"> Aprende qué debes hacer y dejarse de hacer para mantener la seguridad en tu correo electrónico y protegerte de ataques cibernéticos. </meta>

<meta name="description">Optimiza tus flujos de trabajo DevOps con la autenticación SSH en Linux, mejorando la seguridad y la velocidad de tu sistema. Aprende cómo hacerlo en este artículo.</meta>

"Guía sobre dos métodos complementarios para mantener la vigilancia de fechas de vencimiento de certificados ACM: Evento impulsado con AWS EventBridge y eventos ACM o basado en métricas usando CloudWatch DaysToExpiry"

Implementación de MedusaJS: despliegue de un backend y un storefront de MedusaJS en una instancia Ubuntu alojada en AWS EC2. Además, configuración de Nginx como proxy inverso y frontend persistente gestionado por PM2. Recomendaciones para producción y escalado incluyendo integración de Stripe y automatización de procesos.

Los metadatos TLS pueden exponer NAS y dispositivos IoT incluso cuando el tráfico está cifrado. Aprende a mitigar riesgos con parches, mTLS, segmentación y VPN. Servicios de ciberseguridad y pentesting de Q2BSTUDIO.

Descubre las Autoridades de Certificación Privadas (CA) y cómo una PKI interna garantiza identidades seguras entre microservicios, Kubernetes y CI/CD con automatización y zero trust.

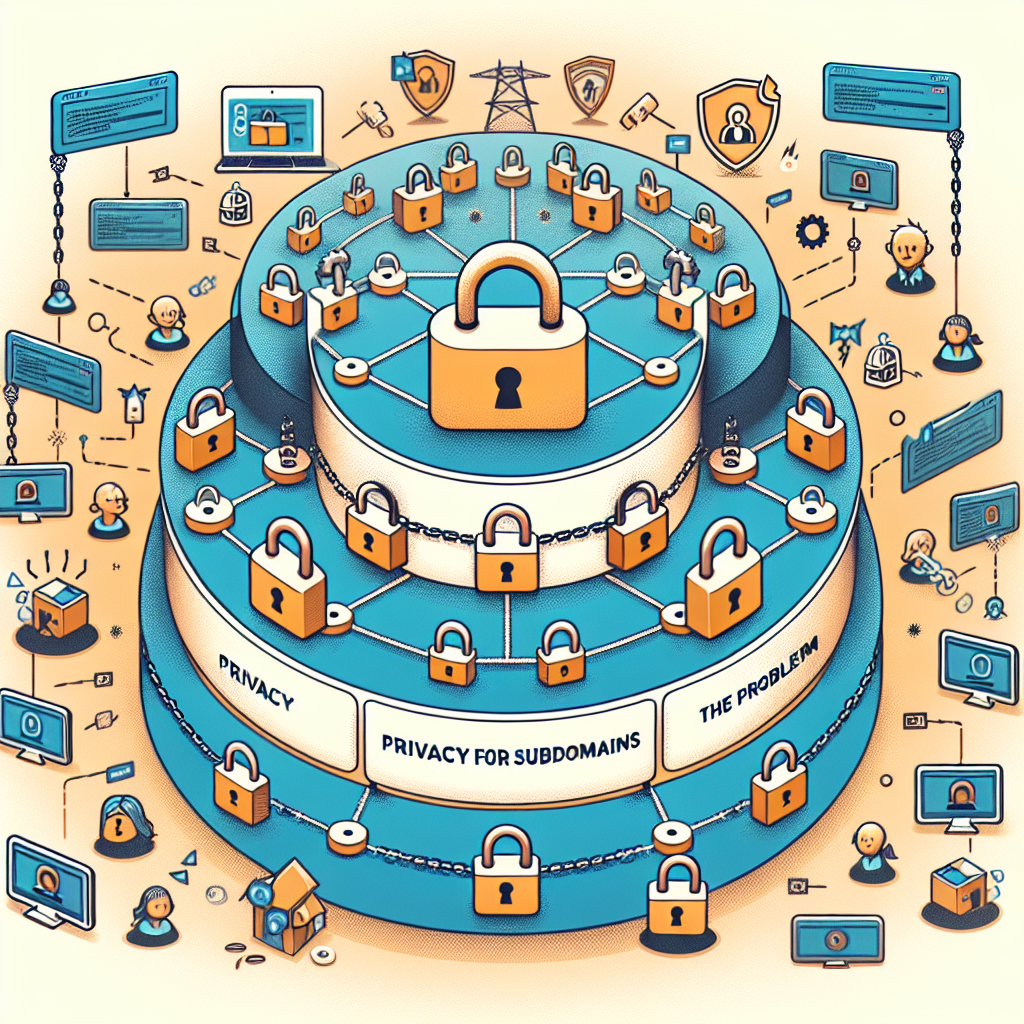

La transparencia de certificados TLS puede exponer subdominios y la IP pública de tu red. Descubre riesgos, mitigaciones como túneles gestionados y certificados wildcard, y cómo Q2BSTUDIO diseña arquitecturas seguras.

Phoenix Cockpit GUI de MatrixSwarm: cabina de mando visual en PyQt5 para desplegar y controlar universos en vivo, con seguridad de vaults y cifrado extremo a extremo.

Guía práctica para endurecer Nginx con TLS 1.3 y HTTP/2 sin perder rendimiento: certificados automatizados, OCSP stapling, HSTS y redirecciones 301 para AWS/Azure y apps a medida.