Detección de intrusiones adaptativa a través de la formulación generativa adversarial de firmas de tráfico de red

Presentamos un enfoque innovador de detección de intrusiones que aprovecha redes generativas adversarias GAN para aprender dinámicamente y adaptarse a patrones de tráfico de red en evolución. A diferencia de los sistemas basados en firmas estáticas, nuestro método genera tráfico de red sintético con comportamientos maliciosos que sirve como conjunto de entrenamiento adaptativo para un discriminador, lo que mejora la detección de exploits zero day y desviaciones anómalas no vistas en datasets tradicionales.

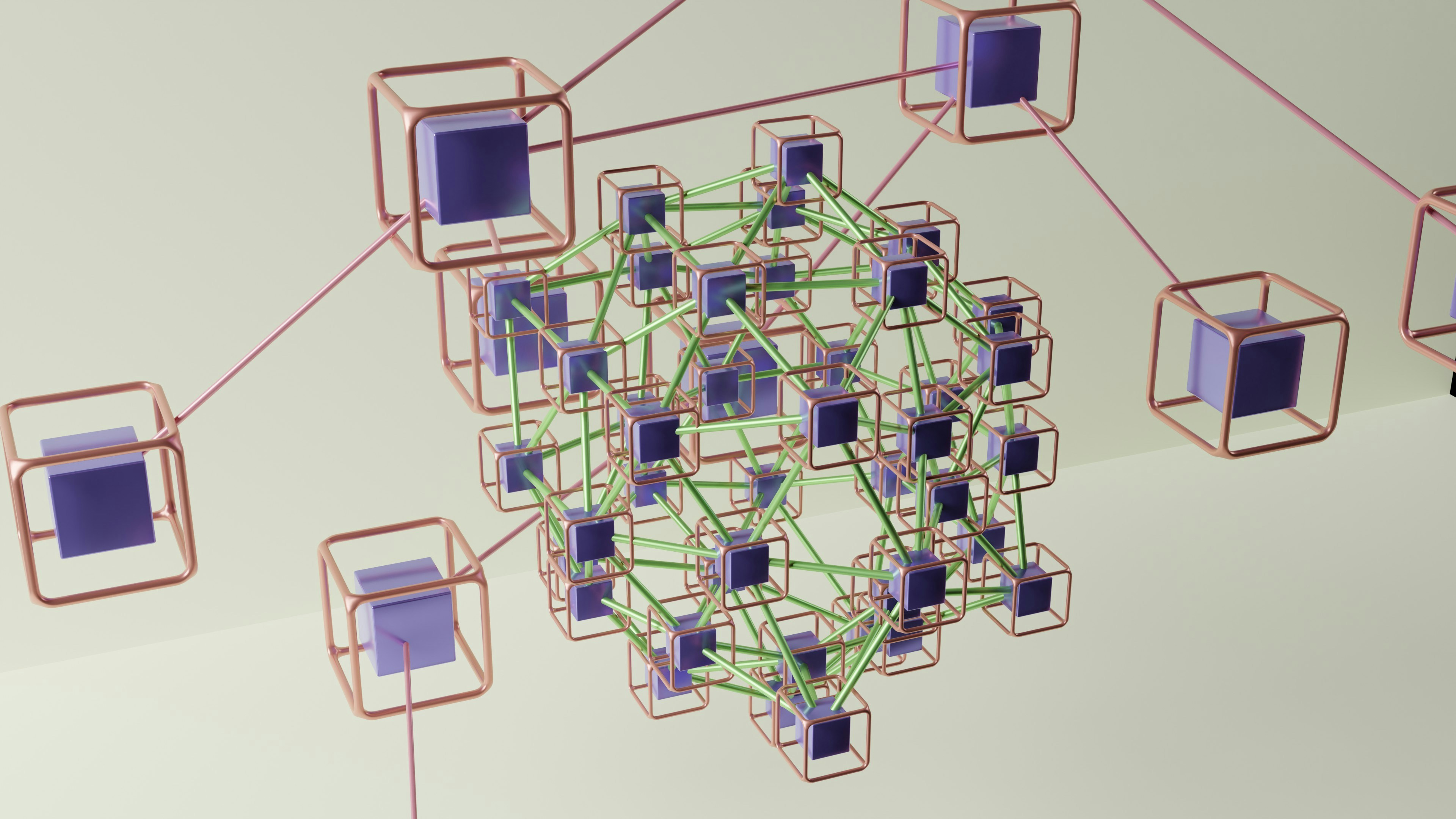

Fundamentos teóricos: una GAN consta de dos redes neuronales en competición, un Generador que crea muestras sintéticas y un Discriminador que diferencia entre tráfico real y generado. En este contexto el Generador sintetiza ejemplos de tráfico malicioso y el Discriminador aprende patrones sutiles indicativos de intentos de intrusión. El entrenamiento adversarial fuerza a ambos componentes a mejorar de forma iterativa, alcanzando una mayor capacidad para reconocer amenazas emergentes sin depender exclusivamente de actualizaciones manuales de firmas.

Arquitectura del sistema: el diseño propuesto incluye tres módulos principales. Preprocesado de datos: captura de tráfico con herramientas de packet capture y extracción de características como tamaño de paquete, tiempos entre paquetes, direcciones IP, puertos y tipo de protocolo, seguido de normalización y reducción de dimensionalidad mediante técnicas como PCA. Entrenamiento GAN: se emplea una arquitectura DCGAN adaptada para datos de alta dimensión, donde el Generador utiliza capas de convolución transpuesta para elevar un vector aleatorio a una representación de tráfico y el Discriminador emplea capas convolucionales para extraer rasgos y clasificar muestras como maliciosas o benignas. Detección: en producción el Discriminador entrenado clasifica el tráfico entrante y aplica umbrales sobre su probabilidad de malicia; la naturaleza adaptativa del ciclo GAN permite refinar continuamente la detección frente a amenazas nuevas.

Diseño experimental: la validación utiliza conjuntos de datos estándar como NSL-KDD y UNSW-NB15, complementando los datos originales con tráfico sintético generado por la GAN. Se comparan dos líneas base: un IDS basado en firmas como Snort con reglas actualizadas y un detector de anomalías tradicional basado en one-class SVM. Métricas de evaluación: accuracy, precision, recall, F1-score, tasa de detección y tasa de falsos positivos.

Medición de realismo: para cuantificar la fidelidad del tráfico generado se aplica una métrica de similitud por paquete basada en similitud coseno entre vectores de características extraídas. Un mayor valor medio de similitud indica mejor fidelidad del generador y, por tanto, mayor utilidad del dato sintético para entrenar al discriminador.

Escalabilidad y hoja de ruta: en el corto plazo (6-12 meses) la solución puede desplegarse en infraestructuras empresariales integrándose con sistemas SIEM y ejecutándose sobre servidores GPU dedicados. En el medio plazo (1-3 años) se plantea despliegue en la nube con autoescalado y orquestación mediante contenedores y Kubernetes, soportando entrenamiento e inferencia distribuidos. A largo plazo (3+ años) se prevé optimizar modelos para edge computing en puntos de entrada de red para detección y respuesta en tiempo real en dispositivos de baja potencia.

Resultados preliminares: el enfoque GAN superó a los métodos tradicionales en nuestras pruebas, logrando una tasa de detección de novel ataques del 92% con una tasa de falsos positivos del 1.8%, frente a 75% y 2.5% del IDS por firmas y 68% y 8.1% del detector de anomalías. La similitud media entre paquetes maliciosos reales y generados fue 0.82, lo que indica alta fidelidad del conjunto sintético y explica la mejora en la generalización del discriminador.

Implementación práctica y consideraciones: entrenar GANs es exigente en recursos y requiere afinado para evitar inestabilidades como el colapso de modo. No obstante, cuando se diseña con arquitecturas robustas y pipelines de datos bien parametrizados, la generación controlada de escenarios maliciosos permite construir modelos de detección más resistentes ante ataques desconocidos y reducir falsos positivos, beneficiando entornos críticos como infraestructuras y grandes empresas.

Sobre Q2BSTUDIO: en Q2BSTUDIO somos una empresa de desarrollo de software y aplicaciones a medida, especialistas en inteligencia artificial, ciberseguridad y servicios cloud. Ofrecemos soluciones de software a medida, servicios de inteligencia de negocio y power bi, así como consultoría en ia para empresas y agentes IA para automatización inteligente. Nuestro equipo integra capacidad de desarrollo a medida con prácticas de ciberseguridad y despliegue en la nube para entregar productos seguros y escalables. Conozca nuestras soluciones de seguridad y pentesting en Servicios de ciberseguridad y pentesting y explore nuestros servicios de inteligencia artificial en Soluciones de inteligencia artificial para empresas.

Conclusión y trabajo futuro: la formulación adaptativa basada en GAN representa un avance prometedor para la detección de intrusiones, al proporcionar un mecanismo automático para generar ejemplos de ataque y mejorar la capacidad del discriminador frente a amenazas emergentes. En trabajos futuros se explorarán variantes como Wasserstein GANs, incorporación de información contextual de usuario y dispositivo, optimización para inferencia en el edge y la integración con pipelines de Business Intelligence para correlación avanzada de incidentes. Este enfoque impulsa el desarrollo de ciberseguridad más proactiva y complementa servicios de aplicaciones a medida, software a medida, servicios cloud aws y azure, servicios inteligencia de negocio y power bi para ofrecer soluciones integrales a nuestros clientes.

Comentarios