Seguridad basada en punteros: de proteger datos a la ausencia de datos

Durante décadas la seguridad digital ha seguido un ciclo cansado: cifrar más fuerte, enfrentar ataques más sofisticados, volver a cifrar más fuerte. Construimos muros más altos mientras que los atacantes construyen escaleras más largas. El problema de fondo no es solo la fortaleza de los candados sino la suposición arquitectónica de que los datos deben existir como entidades transferibles y almacenables que hay que proteger.

La propuesta es un cambio de paradigma: en lugar de preguntar como protegemos mejor un dato vulnerable debemos preguntar como diseñamos sistemas donde ese dato nunca exista en un estado vulnerable. No se trata de teoría. Existen implementaciones prácticas que demuestran que podemos eliminar la necesidad de transmitir contenido sensible mediante el uso de punteros públicos y regeneración local a partir de secretos compartidos.

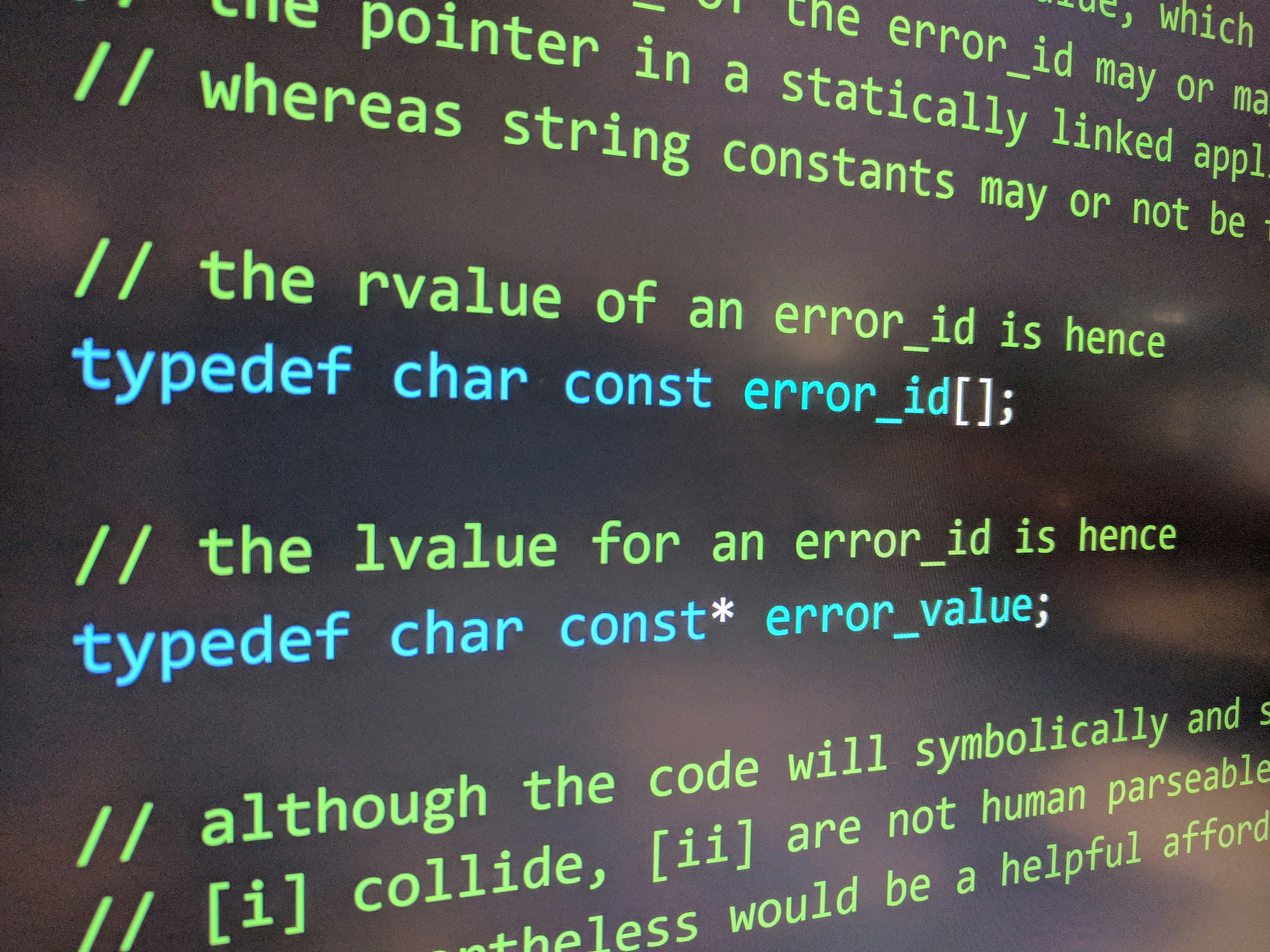

En el paradigma tradicional se cifra y se transmite el contenido, se almacenan secretos para verificación y se defiende la superficie de ataque. En la nueva arquitectura el contenido sensible no viaja: solo circulan punteros públicos que no contienen la información original. Los mensajes se descubren y se regeneran localmente combinando punteros, contexto temporal y secretos por conversación. Las contraseñas pueden emerger de manera determinista a partir de una frase maestra sin que nunca se almacene la credencial en ninguna base de datos.

Arquitectura en la práctica: en lugar de enviar el texto de un mensaje se envía un puntero compuesto por un índice temporal, un nonce y un bloque cifrado que no representa por si mismo el mensaje. El receptor con el mismo secreto y el puntero reconstruye el contenido localmente. Para contraseñas, una función determinista toma login, frase maestra y parámetros de contexto y genera la contraseña en cada momento sin persistirla. Esta aproximación permite aislamiento por chat, regeneración independiente del canal de transporte y minimalidad de almacenamiento.

Lo que se consigue con esta arquitectura es una reducción notable de la superficie de ataque. La intercepción de tráfico deja de revelar contenido sensible porque no existe contenido transmisible. Las brechas a nivel de base de datos pierden valor porque no hay credenciales persistentes que robar. El análisis de tráfico aporta muy poca información significativa y la compartimentación por conversación limita el alcance de cualquier compromiso.

Propiedades de seguridad reales: resistencia a metadata en muchos escenarios porque los punteros no prueban la existencia o el significado del intercambio; denegabilidad matemática ya que los punteros por si solos no demuestran comunicación; accesibilidad eterna cuando los mensajes pueden regenerarse a partir de datos públicos y secretos legítimos; contención de brechas gracias a secretos aislados por contexto; y minimización de almacenamiento al evitar persistencia de datos sensibles.

No es magia. Existen compromisos prácticos: hace falta un intercambio inicial de secretos seguro, la pérdida de la frase maestra compromete los contextos derivados, y los punteros siguen cargando metadata mínima como timestamps o identificadores de chat. Tampoco se asegura anonimato perfecto ni resistencia cuántica por defecto y no se logra forward secrecy automática sin diseños adicionales. Estas limitaciones honestas marcan dónde aplicar la técnica y cómo combinarla con otros mecanismos.

Ventajas operativas: cada conversación actúa como un dominio de seguridad aislado, similar a un submarino con compartimentos estancos. Una intrusión en un compartimento no hunde toda la nave. Para empresas esto significa menor superficie de remediación, menor coste por auditoría y mayor capacidad de contener incidentes.

En Q2BSTUDIO aplicamos este enfoque arquitectónico cuando diseñamos soluciones de seguridad avanzadas dentro de proyectos de aplicaciones a medida y software a medida. Combinamos la investigación en paradigmas sin transferencia de contenido con prácticas de desarrollo seguro para entregar sistemas que reducen riesgos desde la base. Nuestros servicios abarcan desde el diseño de agentes IA y soluciones de ia para empresas hasta auditoría de seguridad y pruebas de pentesting. Si te interesa reforzar la protección de tus aplicaciones revisa nuestros servicios de ciberseguridad y pentesting.

Además implementamos integraciones con plataformas cloud y arquitecturas escalables en servicios cloud aws y azure y desarrollamos capacidades de inteligencia de negocio y visualización con power bi para convertir datos en decisiones accionables. Para proyectos que necesitan incorporar aprendizaje automático y agentes conversacionales ofrecemos experiencia en inteligencia artificial y en la creación de agentes IA. Conoce más sobre cómo aplicamos IA en soluciones empresariales en nuestra sección de inteligencia artificial para empresas.

Casos de uso comunes: mensajería que no transmite contenido sensible, autenticación sin almacenamiento de contraseñas, sincronización de estado entre dispositivos sin intercambio de secretos, y sistemas de auditoría donde solo circulan punteros y pruebas deterministas. Estas soluciones son especialmente valiosas cuando se combinan con servicios cloud bien diseñados y prácticas de inteligencia de negocio para mantener cumplimiento y trazabilidad sin exponer datos sensibles.

Si necesitas desarrollar software a medida que implemente estas técnicas de seguridad arquitectónica, o quieres integrar agentes IA, servicios de inteligencia de negocio, soluciones en AWS o Azure, o evaluar la madurez de tus controles en ciberseguridad, en Q2BSTUDIO contamos con equipos especializados en desarrollo, inteligencia artificial, ciberseguridad y servicios cloud para ayudarte a transformar el riesgo en resiliencia.

La seguridad basada en punteros representa un cambio de mentalidad: pasar de proteger lo que existe a diseñar para que lo vulnerable no exista de forma transmisible. En Q2BSTUDIO acompañamos a las organizaciones en ese camino combinando ingeniería de software, investigación en seguridad y despliegues productivos que priorizan la ausencia de datos sensibles en tránsito y en reposo. Si quieres explorar una arquitectura que minimice el valor de los atacantes y maximice la contención de incidentes podemos ayudarte a planificar y construir la solución adecuada.

Comentarios