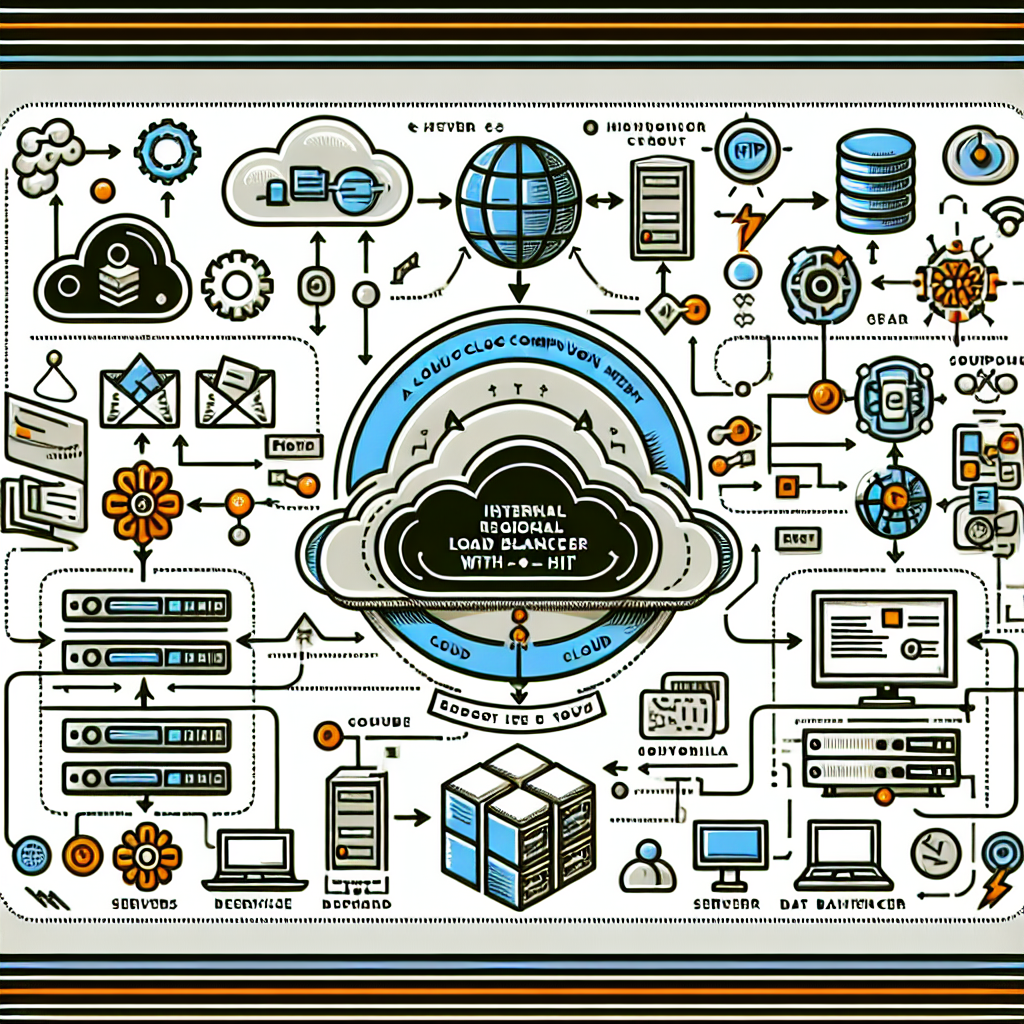

Parte 73: Balanceador de carga interno regional con HTTP en Google Cloud

Parte 73: Balanceador de carga interno regional con HTTP en Google Cloud

Introducción: En esta guía práctica describimos cómo crear un Balanceador de Carga de Aplicación regional interno HTTP en Google Cloud. Incluye requisitos previos, creación de subred proxy-only, reglas de firewall, health check regional, configuración de backends y pruebas desde la misma región y desde otra región cuando se habilita Global Access. Esta implementación es ideal para arquitecturas de microservicios y para servicios internos que requieren alta disponibilidad y balanceo regional.

Requisitos previos 1: Crear plantillas de instancia y Managed Instance Groups zonales y regionales. Si ya dispone de plantillas y grupos administrados de instancias, puede reutilizarlos como backends del balanceador.

Paso 02 Pre-requisito 2: Reservar una subred proxy-only exclusivamente para los proxies regionales del balanceador. En la consola VPC Networks ir a vpc3-custom SUBNETS ADD SUBNET y configurar Name lb-subnet-proxyonly-us-central1 Description lb-subnet-proxyonly-us-central1 Region us-central1 Purpose Regional Managed Proxy Role Active IPv4 Range 10.129.0.0/23 y hacer clic en ADD

Paso 03 Pre-requisito 3: Crear regla de firewall para permitir que la subred proxy-only alcance los backends. Ejemplo de comando gcloud para crear la regla de entrada:

gcloud compute firewall-rules create vpc3-custom-allow-proxy-only-subnet --network=vpc3-custom --action=allow --direction=ingress --source-ranges=10.129.0.0/23 --rules=tcp:80,tcp:443,tcp:8080

Paso 04 Pre-requisito 4: Crear un health check regional HTTP. Comando de ejemplo:

gcloud compute health-checks create http regional-http-health-check --port=80 --region=us-central1

Paso 05 Crear el Balanceador de Aplicación Regional Interno HTTP. En la consola ir a Network Services Load Balancing CREATE LOAD BALANCER, seleccionar Application Load Balancer HTTP/S START CONFIGURATION, elegir Only between my VMs or serverless services y Global o Regional seleccionar Regional. Rellenar los campos:

Load Balancer name regional-lb-internal-http Region us-central1 Network vpc3-custom

Configuración de backend: CREATE A BACKEND SERVICE Nombre regional-mybackend-svc1 Backend type Instance Group Protocol HTTP Named Port webserver80 Timeout 30 Agregar como backends los grupos de instancia zonales zmig-us-1 y zmig-us-2 con Port Numbers 80 y seleccionar el health check regional-http-health-check. En Security Cloud Armor backend security policy NONE si no se requiere.

Reglas de enrutamiento: Mode Simple host and path rule y dejar valores por defecto salvo necesidad específica.

Configuración frontend: ADD FRONTEND IP AND PORT Name frontend-http Protocol HTTP Subnetwork mysubnet1 Port 80 IP Address CREATE NEW INTERNAL STATIC IP Name regional-internal-lb-ip1 Habilitar Global access si desea que otras regiones puedan acceder al balanceador. Guardar y crear.

Paso 06 Verificar el balanceador: En Network Services Load Balancing revisar las pestañas LOAD BALANCERS BACKENDS FRONTENDS y comprobar que el estado de salud de los backends sea healthy. Importante esperar de 3 a 5 minutos hasta que el balanceador esté totalmente operativo.

Paso 07 Prueba desde la misma región us-central1: Conectarse a una VM que forme parte de un MIG y ejecutar curl contra la IP interna del balanceador. Ejemplo de comandos:

gcloud compute ssh --zone us-central1-c zmig-us-2-9jm9 --project gcplearn9

curl http://INTERNAL-LB-IP curl http://10.135.0.8

Paso 08 Prueba desde otra región us-east1 cuando Global Access está habilitado: Crear una VM cliente en us-east1 y comprobar el acceso al balanceador interno desde esa región. Ejemplo de comandos:

gcloud compute instances create us-east1-clientvm --zone=us-east1-c --subnet=us-east1-subnet

gcloud compute ssh --zone us-east1-c us-east1-clientvm

curl http://INTERNAL-LB-IP curl http://10.135.0.8

Paso 09 Eliminación: Borrar el balanceador creado como parte de la demo y las VMs de prueba. Si desea conservar el backend service, no lo elimine.

Consejos y buenas prácticas: usar subred proxy-only dedicadas para controlar el tráfico de proxies, aplicar reglas de firewall estrictas para los puertos necesarios, configurar health checks adecuados para detectar instancias no saludables y considerar Cloud Armor si necesita políticas de seguridad avanzadas. Documente y automatice la creación con Terraform o Deployment Manager para entornos reproductibles.

Sobre Q2BSTUDIO: En Q2BSTUDIO somos una empresa de desarrollo de software especializada en soluciones a medida. Ofrecemos servicios profesionales en desarrollo de aplicaciones y software a medida, inteligencia artificial aplicada a negocio, ciberseguridad y pentesting, y arquitecturas en la nube como servicios cloud aws y azure. Si busca un partner para crear aplicaciones empresariales a medida visite nuestra página de desarrollo de aplicaciones y software a medida y para soluciones de inteligencia artificial y automatización consulte nuestros servicios de inteligencia artificial para empresas.

Palabras clave incluidas: aplicaciones a medida, software a medida, inteligencia artificial, ciberseguridad, servicios cloud aws y azure, servicios inteligencia de negocio, ia para empresas, agentes IA, power bi. Estas referencias ayudan al posicionamiento para búsquedas relacionadas con desarrollo de software, seguridad y plataformas cloud.

Si necesita que implementemos esta arquitectura en su proyecto o que le ayudemos a automatizar la infraestructura, contacte con nuestro equipo en Q2BSTUDIO para una auditoría y propuesta personalizada.

Comentarios