Nuevo día, nuevo ataque de seguridad en npm

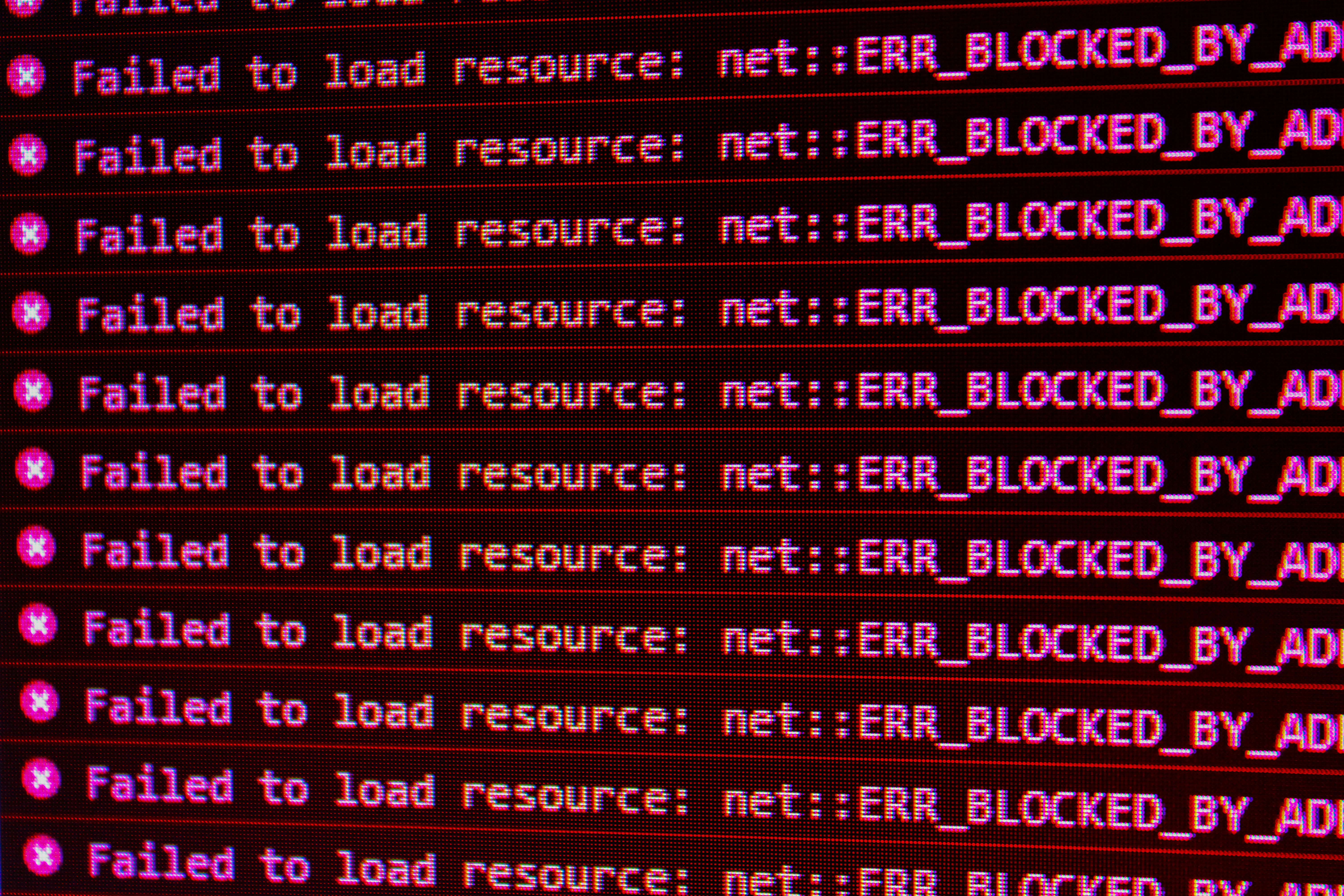

El número de ataques y vulnerabilidades que aparecen cada semana en npm está fuera de control y el problema no deja de crecer. En las últimas semanas hemos visto incidentes muy graves, como la cuenta comprometida del mantenedor Qix y el ataque reciente a la librería tiny-color que pudo afectar a más de 180 paquetes. El tipo de ataque más común es el conocido como Supply Chain Attack, y en el ecosistema JavaScript este riesgo es especialmente alto por la enorme cantidad de dependencias cuya procedencia desconocemos en detalle.

Qué es un Supply Chain Attack: es un caballo de Troya moderno. En lugar de atacar directamente una aplicación, el atacante compromete una librería popular que termina ejecutándose dentro de tu proyecto con objetivos maliciosos. Estas infecciones pueden propagarse a pipelines de CI/CD, a entornos de producción y a exponer datos sensibles o instalar puertas traseras.

Por qué es tan peligroso en npm: alta cantidad de dependencias indirectas que entra una sola instalación, confianza excesiva en paquetes públicos y automatizaciones peligrosas en pipelines que actualizan dependencias sin revisión humana. Muchas veces usamos cientos de paquetes y no sabemos que decenas de ellos son dependencias de dependencias.

Medidas prácticas que debes aplicar ahora mismo: bloquear versiones en package.json evitando el caret ^ que permite que se instalen versiones Minor y Patch sin control. Recuerda el esquema Semantic Versioning MAJOR.MINOR.PATCH. Ejemplo práctico: library-example: ^6.1.0 instala versiones 6.1.x y 6.2.x potencialmente comprometidas, mientras que library-example: 6.1.0 fuerza solo esa versión específica.

Audita tus dependencias periódicamente y no caigas en la trampa del instalar y olvidar. Usa herramientas como npm audit y OWASP Dependency-Check para detectar vulnerabilidades conocidas y priorizar parches. Revisa además el estado del repositorio antes de instalar: fecha de la última actualización, actividad en GitHub y número de mantenedores. Una librería abandonada o mantenida por una sola persona es un objetivo fácil para los atacantes.

Minimiza tus dependencias: cada paquete nuevo es una superficie de ataque más. Muchas veces es preferible escribir unas pocas decenas de líneas propias que incorporar otra dependencia externa. Menos dependencias significa menos superficie de ataque, menos actualizaciones que vigilar y un proyecto más predecible.

Refuerzos de seguridad adicionales: usa lockfiles como package-lock.json o yarn.lock y protege su actualización mediante revisiones manuales de Pull Requests; configura revisiones y pruebas en tu CI para evitar merges automáticos de actualizaciones sospechosas; utiliza herramientas de escaneo en tiempo real, pinning de dependencias transitorias con overrides o resolutions, y considera registros privados para paquetes críticos. Genera y mantén un SBOM para conocer exactamente qué código entra en tus builds.

En Q2BSTUDIO, como empresa especializada en desarrollo de software y aplicaciones a medida, inteligencia artificial y ciberseguridad, ayudamos a mitigar este tipo de riesgos implementando buenas prácticas de seguridad en el ciclo de vida del software. Si necesitas auditorías, servicios de pentesting o estrategias para proteger tu cadena de suministro de software, contamos con servicios de ciberseguridad especializados que incluyen análisis de dependencias y protección de pipelines. Además podemos desarrollar soluciones seguras y adaptadas a tus necesidades, desde aplicaciones corporativas hasta agentes IA para tareas específicas, como parte de nuestro catálogo de software a medida.

También ofrecemos capacidades en inteligencia artificial, ia para empresas, servicios cloud aws y azure, servicios inteligencia de negocio y power bi para mejorar gobernanza y visibilidad en tus proyectos. Proteger tu cadena de suministro es esencial: la confianza en npm se delega con demasiada facilidad, así que revisa lo que incorporas y toma medidas proactivas. Tu seguridad y la de tus usuarios dependen de ello.

Comentarios