Identidad derivada y personalización de sistemas: enlace físico-digital con criptografía robusta

Resumen: La identidad derivada es un modelo conceptual y operacional que traslada atributos físicos y personales al dominio digital mediante procesos criptográficos robustos y procedimientos de autenticación controlados. Al combinar biometría, datos documentales y señales de personalización de dispositivos locales, como impresoras, se genera una huella digital única comparable al ADN en el mundo físico, con trazabilidad, resistencia al fraude y control criptográfico de extremo a extremo. Este artículo propone una arquitectura de referencia para construir identidades derivadas basada en buenas prácticas de seguridad, estándares internacionales y recomendaciones regulatorias, e incluye una descripción de un ejemplo de validación práctica en Python orientada a desarrolladores.

Introducción: El desafío central de la identidad en entornos digitales es derivar credenciales seguras y verificables a partir de atributos originales validados en el mundo físico. La identidad derivada resuelve este reto mediante un enlace criptográfico entre los datos de enrolamiento y una credencial digital única. En el proceso se incorporan fuentes de entropía adicionales y factores de autenticidad provenientes de dispositivos locales, como perfiles de impresión o números de serie, lo que refuerza la vinculación entre la persona y su representación digital y dificulta la clonación y la reutilización indebida.

Fundamentos conceptuales: La identidad derivada es una credencial digital resultante de un proceso determinista de derivación sobre atributos verificados. No sustituye la identidad original sino que la complementa como representación para entornos electrónicos. Los atributos de entrada típicos incluyen: datos documentales como nombre, fecha de nacimiento e identificadores; plantillas biométricas normalizadas según estándares; y datos de personalización procedentes de dispositivos físicos asociados al enrolamiento, por ejemplo el número de serie o el perfil de una impresora. La unión de estos atributos debe realizarse con funciones hash resistentes a colisiones y mediante esquemas de derivación de claves seguros, de modo que el fingerprint resultante sea inmutable y verificable.

Arquitectura de referencia: Un flujo de referencia incluye captura local en un entorno controlado, construcción canónica de los datos para evitar ambigüedades, generación de la huella digital mediante un algoritmo hash robusto como SHA3-256, y enlazado criptográfico mediante HKDF y firmas digitales con algoritmos aprobados como ECDSA P-256. Es esencial el uso de nonces o elementos aleatorios para prevenir replicación y ataques de reproducción, así como mecanismos de gestión del ciclo de vida que contemplen revocación, reenrolamiento y sustitución de dispositivos físicos asociados.

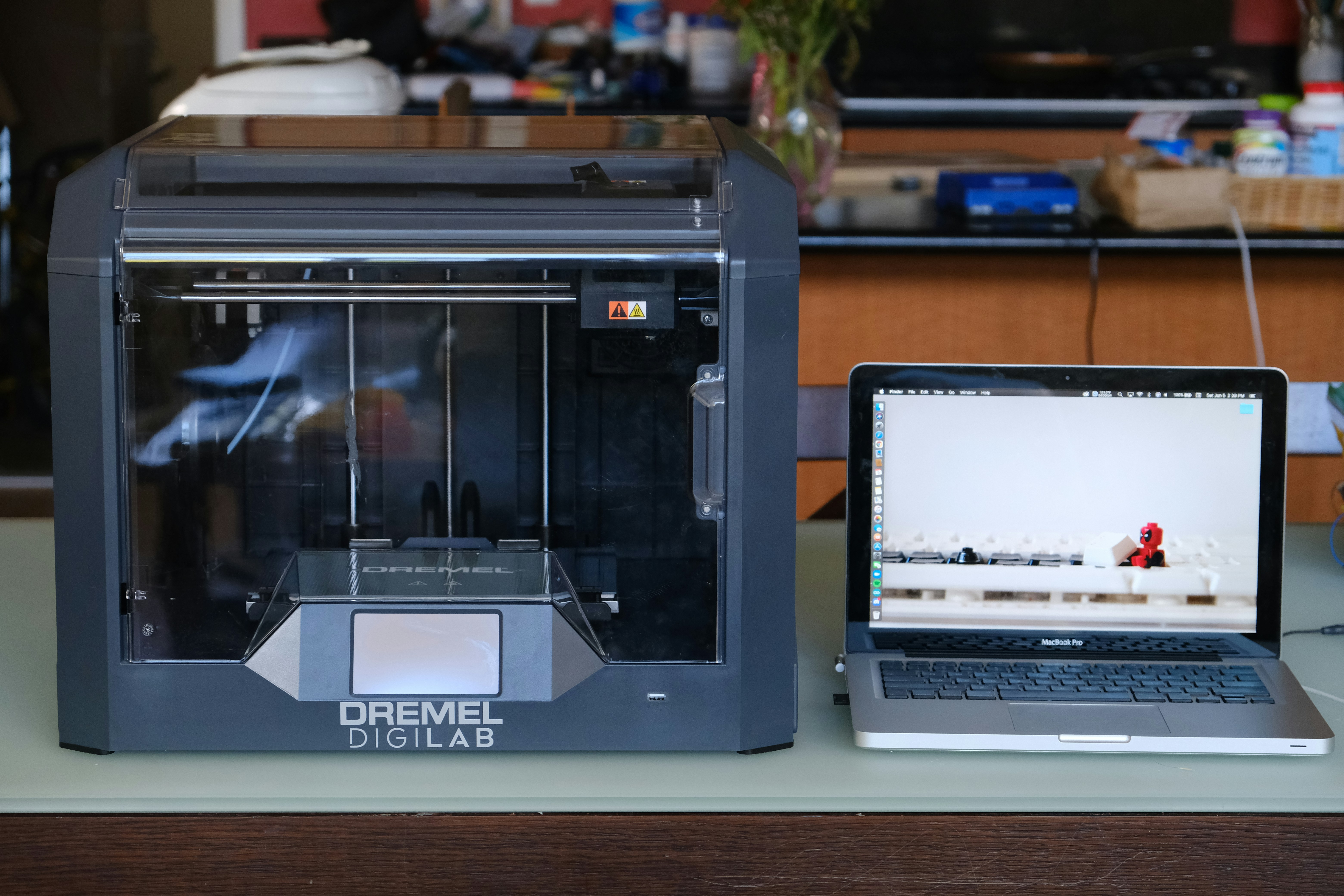

Rol de impresoras y dispositivos locales: En este modelo las impresoras y otros dispositivos actúan como fuentes adicionales de vinculación. Elementos como el número de serie, la configuración de impresión, o microvariaciones físicas en la salida pueden incorporarse como datos de personalización para aumentar la entropía y la resistencia al fraude. Este enfoque combina factores biométricos con factores de dispositivo para producir identidades derivadas más robustas y con mayor integridad probatoria.

Riesgos y mitigaciones: Para preservar la privacidad es imprescindible el almacenamiento cifrado y controlado de plantillas biométricas, uso de técnicas de minimización de datos y cumplimiento normativo. Contra la clonación y la reutilización fraudulenta se deben emplear nonces, sellos temporales y firmas digitales verificables. Para garantizar interoperabilidad entre sistemas, las plantillas biométricas y los algoritmos criptográficos deben ajustarse a estándares internacionales y a perfiles de interoperabilidad acordados. Finalmente, auditoría continua, registro de eventos y pruebas de penetración periódicas son prácticas recomendadas para mantener la resiliencia operacional.

Ejemplo conceptual y buenas prácticas: Un ejemplo práctico usa la canonicalización determinista de atributos, concatenación con información de dispositivo y una plantilla biométrica, generación de hash con SHA3-256, derivación de claves con HKDF y firma con ECDSA P-256 para proveer integridad y no repudio. En entornos productivos se recomienda segregar funciones criptográficas, usar módulos de seguridad hardware cuando proceda, rotación de claves y políticas de vida útil de credenciales. Para equipos de desarrollo interesados en implementar soluciones se puede partir de scripts de ejemplo en Python que demuestran los pasos de canonicalización, hashing, derivación y firma, y luego migrar esos prototipos a implementaciones robustas y auditadas en producción.

Aplicaciones y casos de uso: La identidad derivada es aplicable a identificación digital en trámites públicos y privados, emisión de certificados electrónicos, control de acceso físico y lógico, firmas con valor legal y autenticación de transacciones sensibles. Es especialmente valiosa en escenarios que requieren vinculación irrefutable entre la persona, un documento físico y un dispositivo de personalización, por ejemplo procesos de enrolamiento en oficinas, emisión de credenciales impresas seguras y validación remota con asistencia local.

Sobre Q2BSTUDIO: Q2BSTUDIO es una empresa de desarrollo de software y aplicaciones a medida especializada en soluciones a medida, inteligencia artificial y ciberseguridad. Nuestro equipo combina experiencia en desarrollo de aplicaciones, servicios cloud aws y azure, servicios de inteligencia de negocio y consultoría en ia para empresas. Diseñamos e implementamos proyectos que integran agentes IA, plataformas de análisis con power bi y arquitecturas seguras para la gestión de identidades derivadas y otros casos críticos. Si necesita una solución personalizada para identidad digital puede conocer nuestras capacidades en aplicaciones a medida y en servicios avanzados de inteligencia artificial.

Conclusiones: La identidad derivada representa un avance clave para la autenticación segura en un mundo cada vez más digital. Al integrar datos físicos, biométricos y de personalización de dispositivos bajo un marco criptográfico sólido se obtiene una huella digital única, verificable y resistente al fraude. Las organizaciones que desarrollan software a medida y soluciones de inteligencia de negocio pueden aprovechar este enfoque para ofrecer servicios confiables y conformes con las mejores prácticas de ciberseguridad, servicios cloud aws y azure y análisis con power bi. Q2BSTUDIO acompaña a clientes en el diseño, desarrollo y despliegue de estas soluciones, desde el prototipo hasta la puesta en producción, con especial foco en seguridad, escalabilidad y cumplimiento regulatorio.

Palabras clave: aplicaciones a medida, software a medida, inteligencia artificial, ciberseguridad, servicios cloud aws y azure, servicios inteligencia de negocio, ia para empresas, agentes IA, power bi.

Comentarios