EchoLeak Cambió Todo: Una Línea de Código para Segurizar Tu Agentes Inteligentes (y Tus Servidores MCP Oscuros)

TL;DR Un exploit de prompt injection sin clic afectó a Microsoft Copilot, identificado como CVE-2025-32711 y calificado con CVSS 9.3, permitiendo a un atacante exfiltrar datos sensibles con solo enviar un correo. Investigaciones mostraron que Copilot leyó el correo, ejecutó markdown oculto que inyectó instrucciones maliciosas y salió información de chat, OneDrive, SharePoint y Teams mediante un bypass de CSP. Microsoft parcheó rápido, pero el aviso es claro: si Copilot puede ser comprometido, tus agentes y servidores locales de MCP probablemente también están en riesgo.

Qué son los servidores MCP y por qué son peligrosos. MCP significa Model Context Protocol y son servicios locales que potencian agentes IA con acceso a bases de datos, sistema de ficheros y APIs. Herramientas como Claude Desktop o IDEs de IA instalan configuraciones simples que arrancan servidores MCP sin mecanismos de seguridad ni atestación. Eso crea servidores sombra que pueden apuntar a bases de datos de producción, exponer credenciales y permitir exfiltración silenciosa sin alertas ni trazabilidad.

Incidentes relacionados. En julio de 2025 se divulgó CVE-2025-49596, una RCE crítica en el inspector MCP de Anthropic con CVSS 9.4. En el periodo 2024–2025 hubo múltiples fallos que evidencian un patrón: agentes bajo ataque y MCP como principal punto ciego. Riesgos reales incluyen inyección de comandos, robo de tokens OAuth, manipulación de herramientas, routing de prompt injection a través de MCP y ausencia de controles de integridad.

Tu stack de agentes está expuesto. Frameworks populares como LangChain permiten que un agente use herramientas sensibles sin verificación previa, sin trazabilidad y sin detección de prompt injection. Un atacante puede inyectar instrucciones del tipo ignorar previas indicaciones y ejecutar cargos o extracciones masivas y el agente las ejecutará si no existe una capa de identidad y verificación criptográfica.

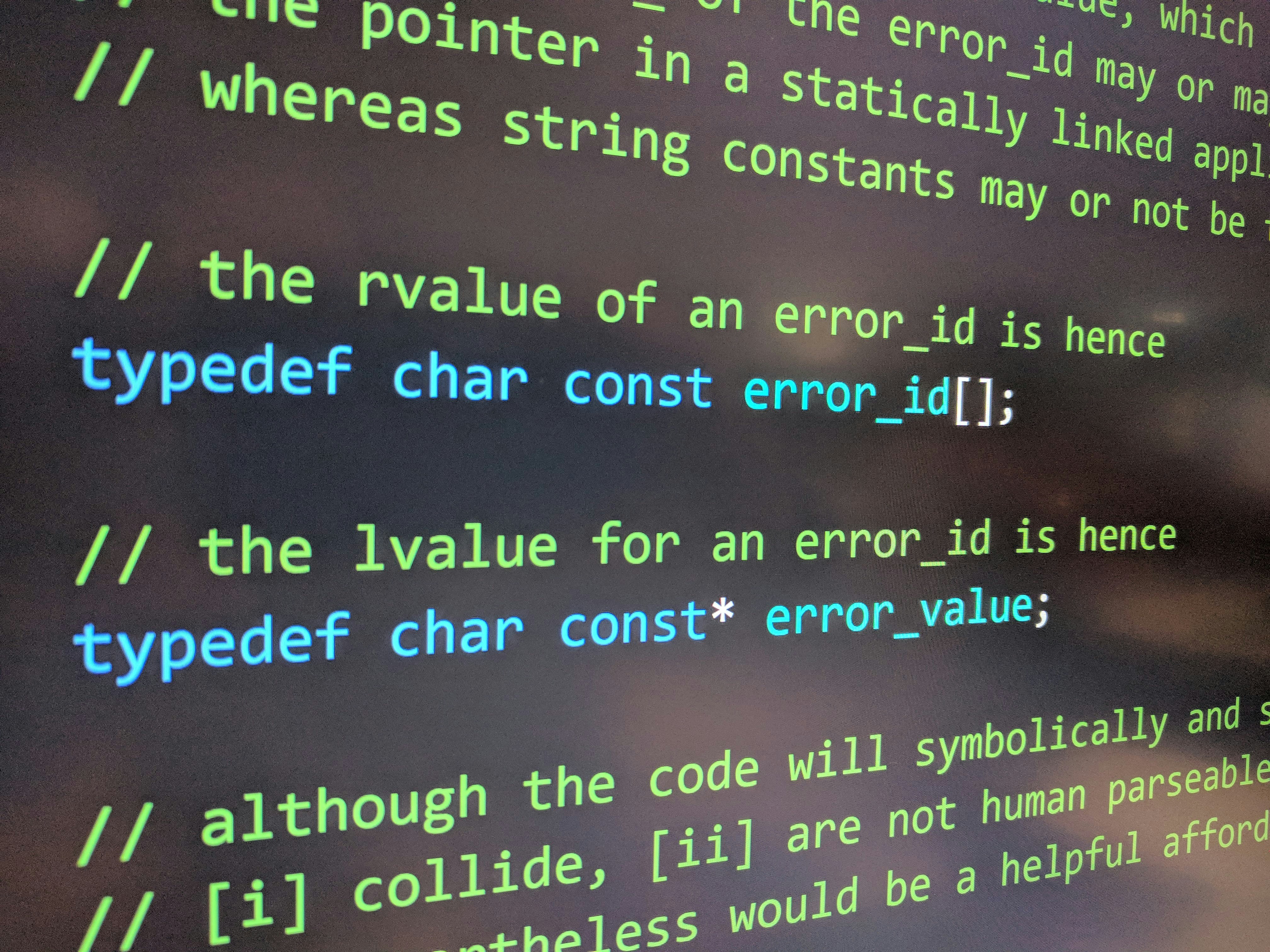

La solución propuesta: Agent Identity Management, AIM. AIM aporta identidad criptográfica para cada agente, verificación zero trust antes de cada acción y atestación criptográfica de cada servidor MCP. Tratar agentes como empleados y servidores MCP como contratistas externos permite aplicar políticas, revocación y bloqueo automático. Características claves: firmas Ed25519, trazabilidad inmutable, detección de anomalías de comportamiento, scoring de confianza en tiempo real, atestación automática de MCP y bloqueo o cuarentena ante sospechas.

Ejemplo de integración en un paso. Importando el SDK y registrando el agente se obtiene atestación automática de servidores MCP y control de acciones en tiempo real. Línea de arranque sugerida: from aim_sdk import secure seguido de agent = secure(my_agent). Con decoradores para monitorizar o requerir aprobación humana se controla la ejecución de operaciones de alto riesgo y se construye un registro criptográfico completo.

Cómo AIM mitiga escenarios comunes. Instalación maliciosa de un servidor MCP es detectada y bloqueada en el momento de su aparición. Un servidor legítimo comprometido muestra deriva comportamental que baja su score de confianza y provoca revocación y bloqueo de conexiones. Herramientas manipuladas que intentan sacar datos son detectadas por control de integridad y puesta en cuarentena inmediata.

Mecanismos de confianza. AIM calcula un score de confianza multifactor que incluye historial del agente, atestación MCP, riesgo de la acción, violaciones de capacidad, frecuencia y patrones temporales y geográficos. Eso permite distinguir intentos legítimos de anomalías como cargos atípicos o extracciones fuera de contexto y tomar acciones automáticas o solicitar aprobación humana.

Por qué esto importa para tu empresa. Si tu organización desarrolla aplicaciones a medida o software a medida con integración de agentes IA o despliega servicios cloud aws y azure, los servidores MCP locales o en máquinas de desarrollo pueden exponer datos críticos. Las consecuencias financieras y reputacionales son reales: reportes muestran que la mayoría de incidentes IA generan pérdidas significativas y la inyección de prompts es una causa frecuente.

Sobre Q2BSTUDIO. Somos Q2BSTUDIO, empresa especializada en desarrollo de software y aplicaciones a medida, inteligencia artificial aplicada a empresas, ciberseguridad y servicios cloud. Ofrecemos soluciones completas que van desde diseño y desarrollo de software a medida hasta implementación de proyectos de IA y servicios inteligencia de negocio con Power BI. Si quieres reforzar la seguridad de tus agentes IA y asegurar tus integraciones MCP, consulta nuestros servicios de inteligencia artificial y auditoría y pentesting en ciberseguridad y pentesting. Trabajamos con arquitecturas en la nube y ofrecemos servicios cloud aws y azure para despliegues seguros y escalables.

Cómo empezar hoy. Auditoría de tu entorno de desarrollo para detectar servidores MCP sombra. Inventario automático de agentes y herramientas. Implementación de un sistema de identidad criptográfica para agentes y atestación de servidores MCP. Políticas de bloqueo y aprobación humana para acciones críticas. Monitoreo continuado y alertas sobre deriva comportamental y exfiltración.

Beneficios adicionales. Cumplimiento y trazabilidad para auditorías y regulaciones como GDPR o requisitos internos. Mejora de la postura de ciberseguridad sin sacrificar productividad. Integración con pipelines de DevOps y servicios de inteligencia de negocio para correlación de incidentes y análisis post mortem con herramientas tipo power bi.

Conclusión. EchoLeak, CVE-2025-32711, y las fallas en MCP han demostrado que la flexibilidad sin controles convierte a los agentes IA y a los servidores MCP en un vector crítico. La respuesta es implantar identidad y atestación criptográfica, aplicar verificación zero trust a cada acción y desplegar monitorización y bloqueo en tiempo real. En Q2BSTUDIO diseñamos e implementamos soluciones a medida para asegurar agentes IA, infraestructuras en la nube y pipelines de datos, combinando experiencia en aplicaciones a medida, inteligencia artificial, ciberseguridad y servicios cloud aws y azure para proteger tu negocio.

Si necesitas una evaluación inicial o un plan de mitigación para tus agentes IA y servidores MCP contacta con nosotros y te mostraremos cómo integrar controles de identidad, atestación y auditoría que reducen el riesgo en una sola intervención técnica inicial.

Comentarios