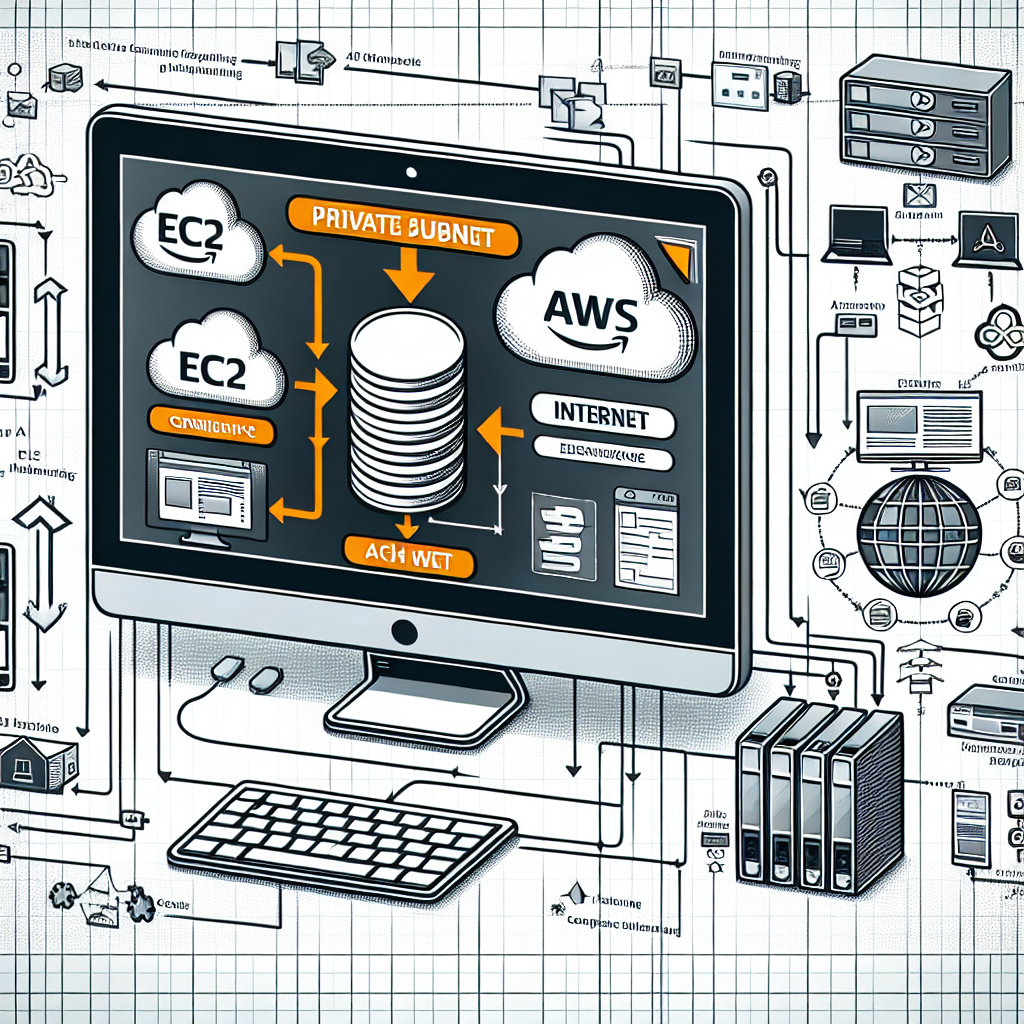

EC2 en Subred Privada: Internet en AWS

Si has lanzado una instancia EC2 en una subred privada habrás notado que no puede acceder directamente a internet. Cuando una instancia privada necesita consultar servicios externos sin exponerse públicamente, la solución habitual en AWS es usar un NAT Gateway que permite que recursos privados accedan a internet de forma segura sin ser alcanzables desde la red pública.

Creación del NAT Gateway Un NAT Gateway debe crearse en una subred pública. Una subred pública es aquella cuyo route table incluye una ruta hacia un Internet Gateway. Al crear el NAT Gateway, AWS provisiona automáticamente una interfaz de red elástica con una IP privada tomada del rango CIDR de la subred pública y una IP pública. El NAT Gateway se asocia a una tabla de rutas: cualquier subred que use esa tabla funciona como subred privada y enviará su tráfico saliente al NAT Gateway.

Flujo de tráfico paso a paso

Paso 1 La instancia EC2 inicia una conexión hacia internet, por ejemplo hacia un servicio externo. La Security Group asociada a la instancia debe permitir tráfico saliente hacia el destino.

Paso 2 El paquete sale de la instancia y atraviesa la Network ACL de la subred privada. Recuerda que las NACL son stateless, por lo que deben permitir tanto la salida como la entrada correspondiente para los puertos y rangos necesarios, incluyendo 0.0.0.0/0 si se requiere acceso general.

Paso 3 La tabla de rutas de la subred privada determina el siguiente salto. Para llegar a internet la ruta de 0.0.0.0/0 debe apuntar al NAT Gateway.

Paso 4 El paquete llega al NAT Gateway. El NAT Gateway traduce la IP origen privada de la instancia por su propia IP pública, enmascarando la dirección privada antes de enviar la petición hacia internet. El NAT Gateway es stateful, por lo que mantiene la información necesaria para permitir las respuestas entrantes.

Paso 5 Dado que el NAT Gateway reside en una subred pública, el paquete también debe cumplir las reglas de la NACL y la tabla de rutas de dicha subred. La tabla de rutas de la subred pública debe tener una ruta 0.0.0.0/0 hacia el Internet Gateway para que el tráfico pueda salir.

Paso 6 Tras superar esas comprobaciones, el paquete llega al Internet Gateway y sale hacia internet. Las respuestas siguen el camino inverso: desde el servicio de internet al Internet Gateway, luego al NAT Gateway que reescribe la IP destino a la privada original y finalmente entrega el tráfico a la instancia EC2. Si modificas la NACL o las rutas de la subred pública puedes dejar sin acceso a internet no solo los recursos en la subred pública sino también todas las subredes privadas que dependen del NAT Gateway.

Consideraciones prácticas Asegúrate de configurar correctamente Security Groups y NACLs, de tener la ruta 0.0.0.0/0 apuntando al NAT Gateway en las subredes privadas y de que la subred pública donde está el NAT Gateway tenga ruta hacia el Internet Gateway. Ten en cuenta también el coste de transferencia de datos asociado al uso de NAT Gateway y planifica la alta disponibilidad creando NAT Gateways en varias zonas si tu arquitectura lo requiere.

En Q2BSTUDIO somos especialistas en diseñar arquitecturas seguras y soluciones a medida en la nube. Ofrecemos desarrollo de aplicaciones y software a medida, integración de inteligencia artificial y agentes IA para empresas, servicios de ciberseguridad y pentesting, y soluciones de inteligencia de negocio como power bi. Si necesitas soporte para desplegar VPCs seguras, optimizar conectividad entre subredes privadas y públicas o migrar cargas a la nube podemos ayudarte con nuestros servicios cloud aws y azure ver opciones de servicios cloud y con proyectos de IA para empresas conoce nuestras soluciones de inteligencia artificial.

Palabras clave integradas: aplicaciones a medida, software a medida, inteligencia artificial, ciberseguridad, servicios cloud aws y azure, servicios inteligencia de negocio, ia para empresas, agentes IA, power bi. Si quieres que preparemos una arquitectura segura o un plan de migración y optimización para tu proyecto, ponte en contacto con Q2BSTUDIO y te asesoramos en cada paso.

Comentarios