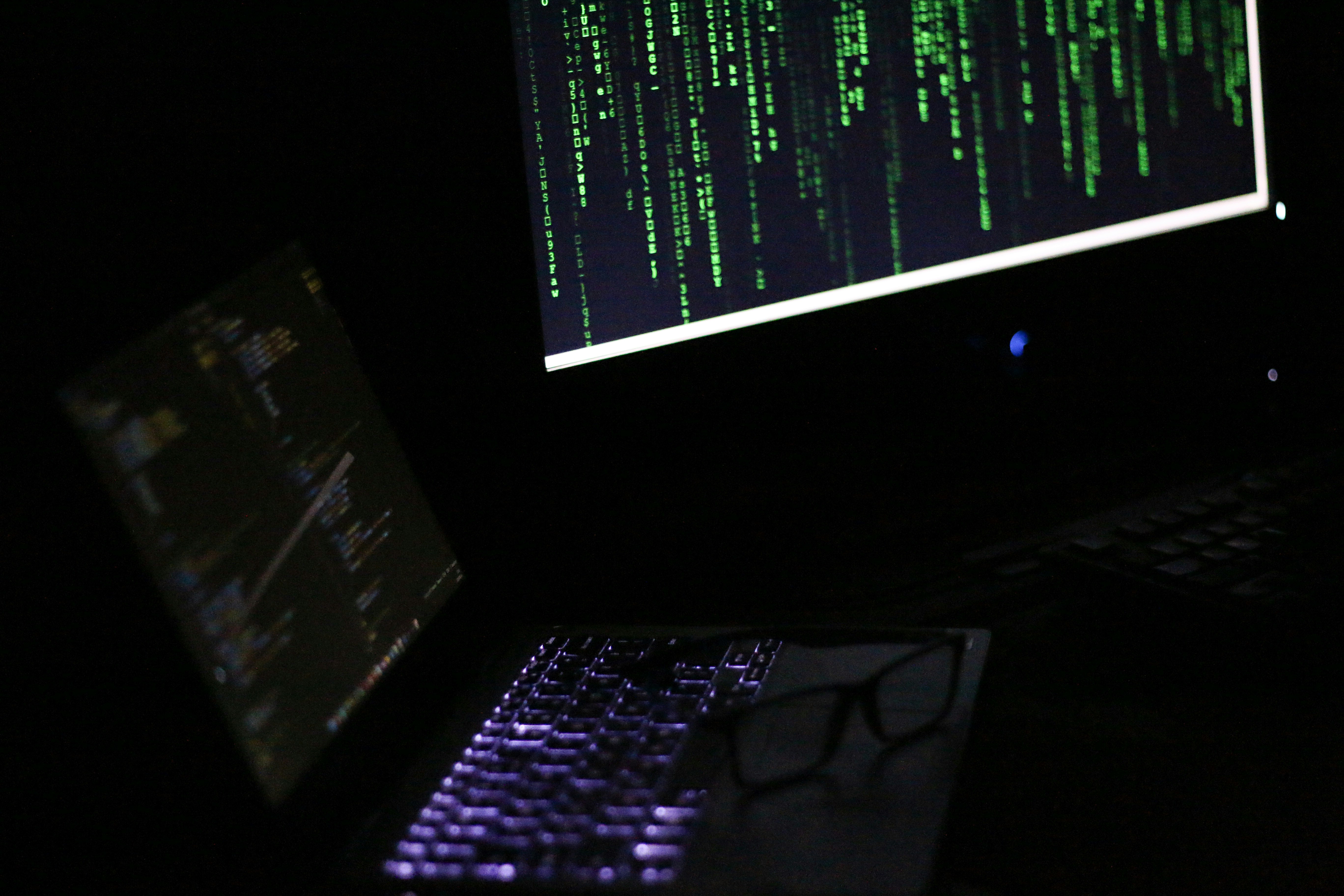

Seguridad MCP: Navegando el Manual de Explotación para Agentes

El Model Context Protocol MCP se ha convertido en un estándar clave para conectar grandes modelos de lenguaje LLMs con el mundo exterior. En esta arquitectura un Agente impulsado por un LLM interpreta la intención del usuario, selecciona la Herramienta adecuada y realiza llamadas de función a servidores MCP externos para satisfacer solicitudes. Una Herramienta es un servicio externo que expone una API mediante un esquema definido, permitiendo al agente leer datos, escribir en sistemas o realizar acciones. Este diseño ofrece enormes mejoras de productividad pero a su vez introduce vulnerabilidades nuevas y complejas que exigen atención inmediata de desarrolladores y equipos de seguridad.

El riesgo principal aparece cuando agentes semiautónomos con acceso a datos privados e infraestructura quedan expuestos a contenido no confiable y controlado por terceros. El ataque más frecuente y crítico en el ecosistema MCP es la inyeccion de prompt. Esta tecnica consiste en introducir instrucciones maliciosas en el contexto del LLM para que este ignore sus instrucciones originales y ejecute acciones no deseadas. En MCP la superficie de ataque se amplifica porque cualquier componente que alimente texto o datos al contexto del LLM puede llevar la inyeccion: la salida de una herramienta, la metadata del esquema de la herramienta o incluso nombres de parametros.

Hemos identificado una combinacion particularmente peligrosa que llamamos la Trifecta Letal: 1 Acceso a datos privados cuando el agente puede leer o escribir informacion sensible. 2 Exposicion a contenido no confiable cuando texto o datos controlados por un atacante entran en el contexto del LLM. 3 Capacidad de exfiltrar datos cuando el agente dispone de herramientas que comunican hacia el exterior como envio de email, push a repositorios publicos o peticiones de red. Cuando estos tres factores coinciden el potencial de filtracion es muy alto.

Ejemplos reales ilustran la practica: en un caso un agente conectado a repositorios publicos y privados de GitHub fue engañado por una issue publica que contenia instrucciones ocultas. El agente, respetando su acceso, leyo ficheros README de repositorios privados y finalmente escribio el contenido sensible en el README publico, completando la exfiltracion. En otro incidente un buscador interno aceptaba URLs crudas; un atacante escondio instrucciones en un PDF del espacio de trabajo que indicaba al agente recuperar datos privados y pasarlos como parametro en una URL maliciosa. El buscador procesaba la URL y los datos fueron filtrados a traves de la peticion de red.

Los ataques contra la cadena de suministro y las herramientas tambien son frecuentes. Un tipo de ataque es el rugpull donde un servidor MCP legitimo termina distribuyendo codigo malicioso tras una actualizacion o un paquete publicado por un tercero que suplantaba la dependencia. Otro vector es la inyeccion de parametros sugestivos: el LLM intenta rellenar todos los parametros del esquema de la herramienta, por lo que si una herramienta maliciosa define un parametro llamado conversation_history o tools_list el modelo tendera a extraer esa informacion del contexto y exponerla en la llamada a la herramienta. Finalmente el tool name squatting aprovecha que varios servidores pueden definir herramientas con el mismo nombre; si uno esta comprometido y el agente esta conectado a ambos, las llamadas pueden resolverse hacia el servidor malicioso de forma no deterministica.

Para mitigar estos riesgos la seguridad debe integrarse en la arquitectura de los agentes MCP con principios de minimo privilegio y defensa en profundidad. En primer lugar limitar capacidades al minimo necesario: activar solo subconjuntos de herramientas por flujo de trabajo, configurar herramientas en modo solo lectura cuando sea posible y exigir aprobacion humana obligatoria para operaciones de alto riesgo o herramientas con efectos secundarios.

La solucion mas robusta para entornos empresariales es introducir un Gateway MCP centralizado que actue como proxy entre el Agente y los servidores MCP externos. Este gateway aplica politicas finas de acceso, autentica y autoriza peticiones, realiza saneamiento de entradas antes de enviar llamadas a herramientas y analiza la salida de las herramientas para detectar posibles cargas de exfiltracion antes de que el contenido entre de nuevo en el contexto del LLM. Ademas el gateway genera trazabilidad y registros utiles para cumplimiento y simulacion de brechas.

Otra tecnica complementaria es la delimitacion explicita del contenido no confiable dentro del prompt del LLM. Etiquetar claramente bloques procedentes de herramientas externas y recordar al modelo que ese bloque no debe alterar las instrucciones principales reduce la probabilidad de que instrucciones maliciosas ocultas tomen efecto. Esta practica, unida a detectores automatizados en el gateway para patrones de inyeccion como comandos de shell sospechosos, codificaciones base64 o etiquetas incrustadas que apunten a recursos externos, crea capas adicionales de defensa.

La gestion de dependencias y versionado es critica para evitar ataques a la cadena de suministro. Es esencial versionar y anclar dependencias, revisar implementaciones de servidores MCP antes de su inclusion y preferir catalogos internos auditados que garanticen firmado y vetting de paquetes. Idealmente la comunidad debe colaborar en un catalogo interno de MCP para empresas que preseleccione implementaciones seguras y ofrezca presets de configuracion con minimo privilegio para flujos comunes.

En Q2BSTUDIO aportamos experiencia practica en el diseño e implementacion de soluciones seguras alrededor de agentes IA y MCP. Somos especialistas en desarrollo de software a medida y aplicaciones a medida, con servicios que cubren inteligencia artificial para empresas, ciberseguridad y pentesting, y despliegues en servicios cloud aws y azure. Podemos ayudar a integrar un gateway MCP, establecer politicas de minimo privilegio y definir flujos con aprobacion humana cuando sea necesario. Con nuestros servicios de seguridad y pruebas tambien reducimos el riesgo de rugpulls y vulnerabilidades en la cadena de suministro. Conozca nuestros servicios de ciberseguridad y pentesting visitando ciberseguridad y pentesting y descubra nuestras soluciones de inteligencia artificial en inteligencia artificial para empresas para acelerar proyectos con seguridad integrada.

Adoptar estas practicas requiere equilibrio entre seguridad y experiencia de usuario. Imponer siempre aprobacion humana degrada la experiencia autonoma, pero no hacerlo deja la puerta abierta a filtraciones automatizadas. El siguiente paso para la industria es crear motores de validacion de alto rendimiento y de codigo abierto que puedan correr dentro del gateway MCP con baja latencia para automatizar chequeos rutinarios sin friccion humana. Este enfoque combinado con catalogos de servidores verificados y presets de minimo privilegio permitira escalar agentes IA con confianza.

En resumen, la seguridad MCP exige medidas tecnicas y operativas: control estricto de accesos, saneamiento robusto de entradas y salidas, aprobacion humana en operaciones sensibles, gestion cuidadosa de dependencias y un gateway centralizado para aplicacion de politicas y auditoria. Q2BSTUDIO esta preparado para acompañar a las empresas en todas estas etapas, desarrollando software a medida y estrategias que integren inteligencia artificial, servicios cloud aws y azure, soluciones de business intelligence y power bi, y controles de ciberseguridad que protejan tanto los datos como la continuidad del negocio.

Comentarios