5 Conceptos de Monitoreo para el N10-009: de la sobrecarga a la visión enfocada

Preámbulo: Este espacio se utiliza para sintetizar mis apuntes y mejorar el proceso de aprendizaje mientras estudio para la certificación CompTIA Network+ N10-009. Sigue estos apuntes para más notas de Network+ y si detectas errores por favor ofrece sugerencias para corregirlos. Estudiar para el examen CompTIA Network+ puede sentirse como beber de una manguera contra incendios: la cantidad de información puede marear. Este artículo corta el ruido y profundiza en cinco conceptos críticos sobre logs y monitoreo que necesitas dominar tanto para el examen como para el trabajo diario en redes.

Presentación de Q2BSTUDIO: Q2BSTUDIO es una empresa de desarrollo de software especializada en aplicaciones a medida y software a medida, con experiencia en inteligencia artificial, ciberseguridad, servicios cloud aws y azure, servicios inteligencia de negocio y soluciones como agentes IA y power bi. Si buscas desarrollar una solución personalizada para monitoreo o integración de datos puedes conocer nuestros servicios de desarrollo de aplicaciones y software a medida y nuestras propuestas de inteligencia artificial para empresas para optimizar la detección y respuesta.

1. Visión centralizada: tu SIEM es el centro de mando Un sistema SIEM actúa como el centro de control de la red al recolectar logs y métricas de routers, switches, firewalls y servidores en una única consola. El protocolo syslog es el estándar que permite a dispositivos heterogéneos enviar sus registros al SIEM. Cada entrada de log suele incluir un facility code y un severity level que ayudan a filtrar y priorizar. Las ventajas: análisis desde una única pantalla, dashboards en tiempo real, detección automática de anomalías al comparar con la línea base normal, consultas potentes sobre grandes volúmenes de datos y retención para forense a largo plazo.

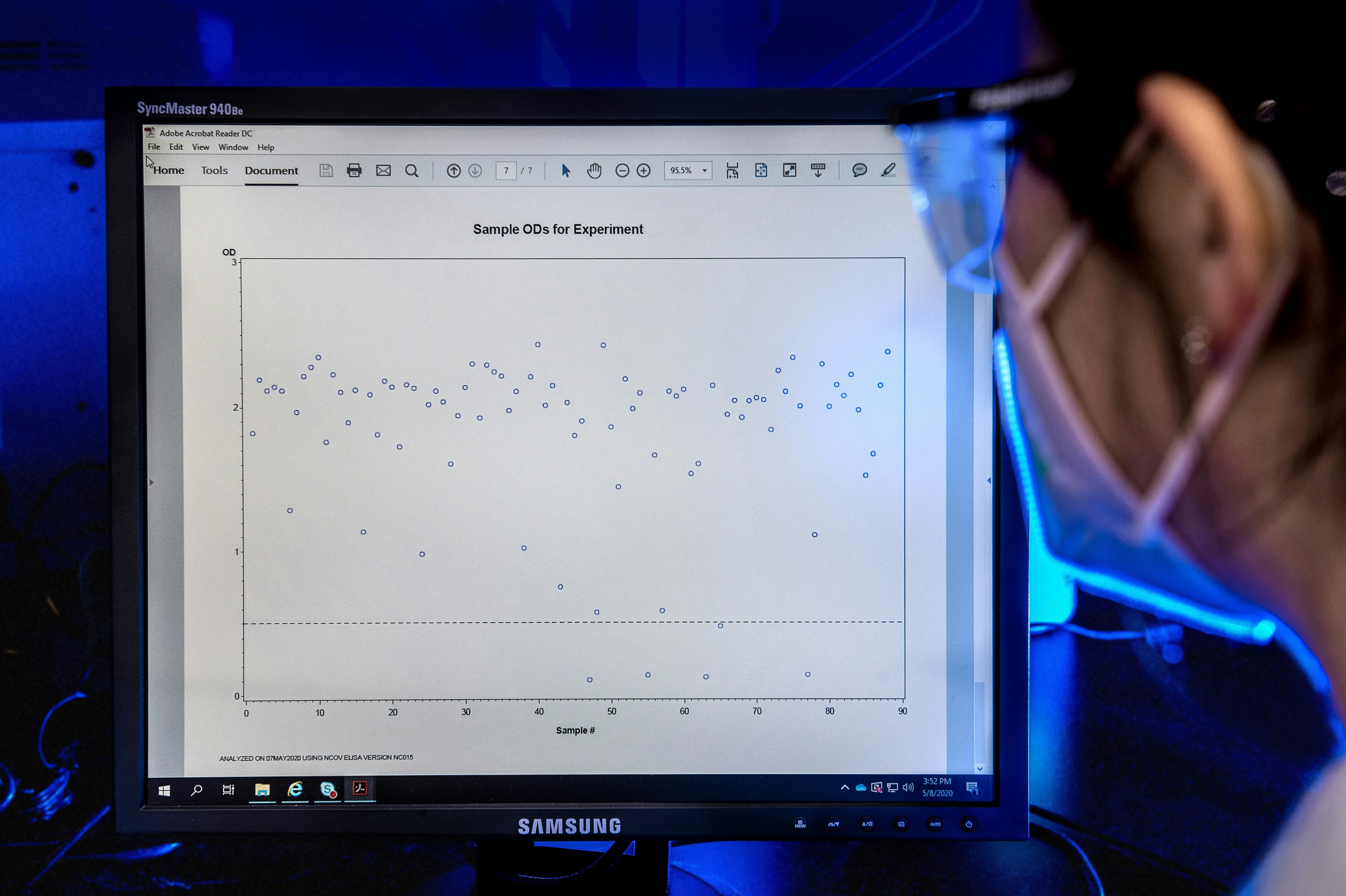

2. Ver el bosque versus los árboles: NetFlow frente a analizadores de protocolos NetFlow y tecnologías de flujo resumen metadatos de tráfico como IP origen y destino, puertos, volumen y duración, y son ideales para ver patrones de tráfico, detección de picos y ataques DDoS. En cambio, los analizadores de protocolos y packet capture (por ejemplo Wireshark) ofrecen visibilidad detallada paquete a paquete necesaria para troubleshooting profundo y análisis de protocolos. Un buen plan de monitoreo combina ambos: flujos para la visión general y capture cuando se requiere inspección detallada.

3. Retención de logs y cumplimiento No todos los logs deben conservarse para siempre, pero cumplir regulaciones y políticas internas exige definir políticas claras de retención, rotación y protección de integridad. La retención adecuada facilita auditorías, análisis forense y respuesta a incidentes. Ten en cuenta requisitos legales, costos de almacenamiento y la posibilidad de anonimizar o enmascarar datos sensibles.

4. Alertas, umbrales y reducción de ruido Las alertas deben ser accionables y priorizadas para evitar fatiga del operador. Define umbrales basados en comportamiento normal y usa correlación para reducir falsos positivos. Implementa escalado y playbooks que describan pasos a seguir para cada tipo de alerta. La automatización y los agentes IA pueden ayudar a filtrar ruido, enriquecer eventos y ejecutar respuestas automáticas cuando corresponda, integrando la inteligencia artificial en la operativa diaria.

5. Correlación, contexto y enriquecimiento Los eventos aislados muchas veces no dicen nada; la correlación entre logs de distintos orígenes proporciona contexto y sentido. Un SIEM que enriquece eventos con geolocalización, reputación de IP, datos de identidad y telemetría de endpoints permite detectar campañas de ataque complejas. Integrar datos de herramientas de ciberseguridad, servicios cloud y soluciones de Business Intelligence multiplica la eficacia del análisis.

Buenas prácticas rápidas: recopila logs centralizados con syslog y agentes cuando sea necesario, combina NetFlow y captura de paquetes según el caso de uso, define políticas claras de retención, implementa alertas accionables y usa enriquecimiento y correlación. Para empresas que buscan modernizar su monitoreo, fusionar software a medida con capacidades de inteligencia artificial e integración con servicios cloud aws y azure es crucial para escalar y automatizar la detección y respuesta.

Cómo Q2BSTUDIO puede ayudar: ofrecemos desarrollo de soluciones personalizadas para integración de logs, dashboards y automatización de procesos que aceleran la respuesta ante incidentes y mejoran la visibilidad operativa. Nuestras ofertas integran ciberseguridad, servicios inteligencia de negocio y agentes IA para empresas, combinando experiencia en power bi y arquitecturas cloud para entregar soluciones end to end.

Conclusión: dominar estos cinco conceptos te dará una ventaja en el examen N10-009 y en la práctica profesional. Control centralizado con SIEM, entender cuándo usar NetFlow o análisis de paquetes, gestionar retención y cumplimiento, diseñar alertas efectivas y enriquecer eventos con contexto son pilares del monitoreo moderno. Si quieres acompañamiento para diseñar o automatizar una solución de monitoreo a medida, contacta a nuestro equipo en Q2BSTUDIO y convierte la sobrecarga de datos en visión enfocada y acción inteligente.

Comentarios